SetWindowsHookEx全局钩子注入教程,QQ32位实战攻略

时间:2025-05-20 12:51:49 317浏览 收藏

SetWindowsHookEx全局钩子注入是一种常见的注入技术,本文详细介绍了其原理及在32位QQ上的实战操作。首先,文章列出了使用全局钩子注入所需的几个关键Windows API,包括SetWindowsHookEx、GetModuleHandle、UnhookWindowsHookEx和CallNextHookEx,并详细解释了它们的用法和参数。其次,文章通过创建DLL工程,并编写相应的头文件和实现文件,展示了如何实现全局钩子注入的具体步骤。最后,文章还介绍了如何通过外部程序调用DLL中的导出函数来完成注入,并通过Pchunter工具验证注入效果。总的来说,SetWindowsHookEx全局钩子注入的原理是通过在应用程序执行过程中添加一层回调机制,从而实现对目标程序的注入。

常见注入技术第四讲:SetWindowsHookEx全局钩子注入,以及在32位QQ上的实战操作。

PS: 以上是操作部分,接下来是原理介绍。

一丶需要了解的API 使用全局钩子注入,我们需要了解几个Windows API。这些API并不复杂。

1. 设置钩子API

HHOOK WINAPI SetWindowsHookEx(

_In_ int idHook,设置钩子类型,表示要设置的钩子类型,可以是监视窗口过程或消息队列。

_In_ HOOKPROC lpfn,根据钩子类型设置不同的回调函数。

_In_ HINSTANCE hMod,钩子的DLL实例句柄,即DLL的句柄。

_In_ DWORD dwThreadId 设置钩子的线程ID。如果为0,则设置为全局钩子。);

HHOOK 返回值,为一个钩子过程句柄。2.获取模块句柄API

HMODULE WINAPI GetModuleHandle(

_In_opt_ LPCTSTR lpModuleName 获取的实例句柄的文件名,可以是DLL或exe。如果为NULL,则获取当前dll/exe的实例句柄);

返回值 返回实例句柄。3.取消设置钩子API

BOOL WINAPI UnhookWindowsHookEx(

_In_ HHOOK hhk 参数一是 SetWindowHookEx的返回值,即钩子过程句柄。);

返回值: 返回值是BOOL类型,表示设置是否成功或失败。4.继续调用钩子链中的钩子过程。

LRESULT WINAPI CallNextHookEx(

_In_opt_ HHOOK hhk,保存的钩子过程,即SetWindowsHookEx返回值。

_In_ int nCode,根据SetWindowsHookEx设置的钩子回调产生的不同nCode代码。意思是如果设置的钩子类型是鼠标消息,那么nCode就是鼠标消息;如果是键盘消息,则是键盘消息。

_In_ WPARAM wParam,附加参数,根据钩子回调类型有不同的意义。例如,如果是鼠标消息,可能代表鼠标的x位置;如果是键盘消息,则可能是键代码。

_In_ LPARAM lParam 附加参数。);5.钩子回调

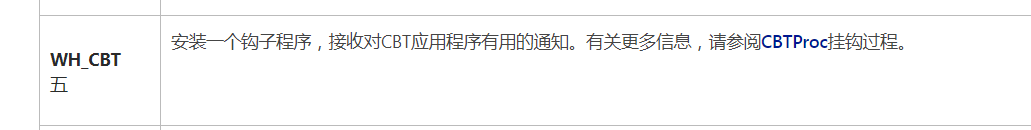

钩子回调根据SetWindowsHookEx的第一个参数设定。例如,如果我们设置WH_CBT,那么我们设置的回调函数就是CBT回调。具体细节请查询MSDN。

LRESULT CALLBACK CBTProc(

_In_ int nCode,

_In_ WPARAM wParam,

_In_ LPARAM lParam);二丶全局钩子注入步骤 从上面的几个API来看,注入过程并不复杂。以下是注入的具体步骤:

1.调用SetWindowsHookEx设置钩子。

2.在设置过程中,需要一个回调,所以我们填入一个回调。

3.回调函数中调用CallNextHookEx函数。如果不调用,那么相当于我们设置了钩子但不反悔,程序可能会出现问题。当然,是按需返回的。

4.取消钩子设置。

步骤就四步。那么我们开始:

1.建立DLL工程。可以使用VC++6.0或VS系列。这里不再赘述,建立DLL工程很简单,如果不会,可以在网络上搜索。

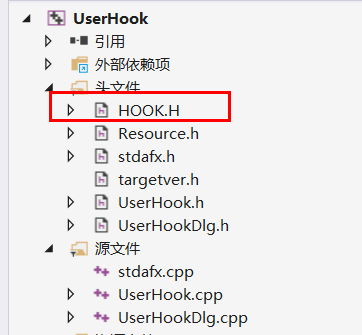

2.工程中添加一个HOOK.h的头文件,以及一个HOOK.cpp的实现文件。

3.编写代码。

HOOK.h中的代码:

#pragma once #define MYWINDAPIEXPORT __declspec(dllexport) HHOOK g_HookProc; //定义为全局HOOK,返回的钩子过程 void MYWINDAPIEXPORT SetHook(); //设置HOOK钩子。我们的启动函数,导出函数,外部设置HOOK void MYWINDAPIEXPORT UnHook(); //取消设置HOOK LRESULT CALLBACK MyProc(int nCode, WPARAM wParam, LPARAM lParam); //设置HOOK过程中需要的回调函数

HOOK.cpp的代码:

#include <windows.h>

#include "HOOK.H"

void MYWINDAPIEXPORT SetHook()

{

g_HookProc = ::SetWindowsHookEx(WH_CBT, MyProc, GetModuleHandle(TEXT("Win32Project1.dll")), 0); //参数1.HOOK的类型。Hook的回调地址,模块句柄,线程ID,为0代表是全局钩子

}

void MYWINDAPIEXPORT UnHook() //取消设置HOOK

{

if (NULL != g_HookProc)

::UnhookWindowsHookEx(g_HookProc);

}

LRESULT CALLBACK MyProc(int nCode, WPARAM wParam, LPARAM lParam) //我们自己的程序处理

{

/* 执行我们的程序 */

::MessageBox(NULL, NULL, NULL, NULL);

return CallNextHookEx(g_HookProc, nCode, wParam, lParam); //继续调用钩子过程

}上面的.h + cpp就是我们的代码。那么我们还需要一个外部程序来调用我们的导出函数SetHOOK()以及UnHOOK。

因为SetHook和UnHOOK导出函数是在DLL中使用的,所以我们想要使用这两个函数有两种方法:

1.静态调用:在生成DLL时会生成对应的lib。我们需要在我们的程序中添加.h头文件,使用宏指令包含.lib文件。

2.动态调用:动态调用涉及到两个API,一个是LoadLibrary(),另一个是GetProcAddress()。第一个是获取DLL的实例句柄,第二个是根据实例句柄以及函数名来获取函数的地址,也称为函数指针。

这里采用第一种方法。如果采用第二种方法,也可以,但我们的代码需要加上extern "C"来导出,否则名称会发生变化,导致使用GetProcAddress填写函数名时无法获取函数指针。

新建MFC工程:

1.添加HOOK.h头文件。

2.使用宏命令包含我们的DLL的lib #pragma comment(lib,"xxxx.lib")

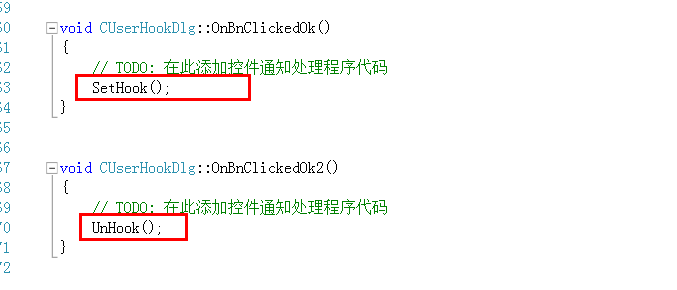

3.在Hook按钮点击位置调用导出函数SetHOOK。

4.在UnHOOK按钮点击位置,调用导出函数UnHOOK。

1.界面:

2.我们原有的HOOK.H文件。

3.静态使用的lib库。

4.按钮点击里面的函数调用。

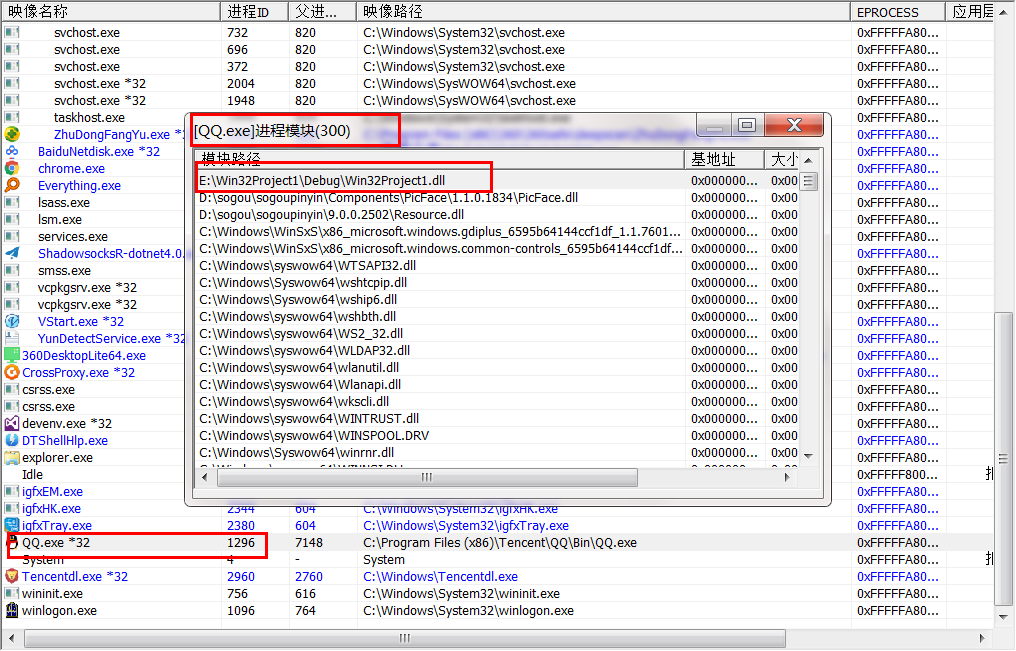

5.使用工具查看是否注入了DLL,推荐使用Pchunter工具。

可以看到已经注入了。

PS: 因为我们写的是32位DLL,所以注入的程序都是32位的。如果是64位DLL,那么注入到程序应该为64位。详情请查询MSDN SetWindowsHookEx。

三丶原理讲解 上面讲了这么多操作,原理应该不是太懂。

其实SetWindowsHookEx就是在应用程序执行过程中替我们加了一层。而我们提供回调地址,那么当操作来了就会通知我们回调。这个时候我们回调函数就可以做我们的事情了。

比如:

A函数 -> B函数 -> C函数。正常执行流程是A函数调用B,B调用C。

而我们添加了一层:

A -> 我们(利用CallNextHookEx决定是否调用下一个过程) -> B -> C

A -> 我们(不是的情况下) 不调用B。

DLL怎么注入的疑问?

上图我们写了这么多,并没有针对QQ或者其他32位程序注入DLL。为什么会注入了DLL。

原理:

原理就是我们的窗口程序,直接使用DLL里面的SetWindowsHookEx设置了一个回调。而这个API是给全局所有应用程序都设置了这个回调,那么如果有32位程序会触发回调,那么我们的DLL就会注入到里面去了。

本篇关于《SetWindowsHookEx全局钩子注入教程,QQ32位实战攻略》的介绍就到此结束啦,但是学无止境,想要了解学习更多关于文章的相关知识,请关注golang学习网公众号!

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

146 收藏

-

479 收藏

-

169 收藏

-

475 收藏

-

289 收藏

-

138 收藏

-

450 收藏

-

408 收藏

-

200 收藏

-

237 收藏

-

360 收藏

-

412 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习