深度解析MicrosoftWindowsCVE-2017-8710XXE信息泄露漏洞

时间:2025-05-24 22:27:34 432浏览 收藏

本文深入解析了Microsoft Windows CVE-2017-8710 XXE信息泄露漏洞。该漏洞源于Microsoft管理控制台未能正确处理XML外部实体引用,导致攻击者可以下载目标机器上的文件。文章详细介绍了漏洞的影响系统、复现步骤和利用流程,并通过调试分析了漏洞触发的具体路径及修补方法。微软通过在ScCoCreate函数中增加对DTD文件的禁止,成功修补了此漏洞。

简介Microsoft的管理控制台没有正确地处理XML的外部实体引用导致可以信息泄露,下载目标机器的文件

CVE编号: CVE-2017-8710

影响系统分析环境及工具漏洞复现poc中有两个文件poc.msc和payload.dtd

利用流程:受害者打开poc.msc,触发外部实体对象解析,从攻击者服务器下载payload.dtd,再解析payload.dtd,最后以GET的方式发送file的内容到攻击者服务器

poc.msc如下:

代码语言:javascript代码运行次数:0运行复制0:000> kv............001ff3fc 76ce9fc0 004ead50 00000000 00000001 ole32!ICoCreateInstanceEx+0x403 (FPO: [Non-Fpo]) (CONV: stdcall) [d:\longhorn\com\ole32\com\objact\objact.cxx @ 1339]001ff45c 76ce9f21 004ead50 00000000 00000001 ole32!CComActivator::DoCreateInstance+0xd9 (FPO: [Non-Fpo]) (CONV: stdcall) [d:\longhorn\com\ole32\com\objact\immact.hxx @ 343]001ff480 76ce9eda 004ead50 00000000 00000001 ole32!CoCreateInstanceEx+0x38 (FPO: [Non-Fpo]) (CONV: stdcall) [d:\longhorn\com\ole32\com\objact\actapi.cxx @ 157]001ff4b0 004ead04 004ead50 00000000 00000001 ole32!CoCreateInstance+0x37 (FPO: [Non-Fpo]) (CONV: stdcall) [d:\longhorn\com\ole32\com\objact\actapi.cxx @ 110]001ff570 004f3844 001ff5d0 00000000 496bde43 mmc!CXMLDocument::ScCoCreate+0x95 (FPO: [Non-Fpo])001ff654 0050d327 001ff6a4 001ffbc4 001ff6e1 mmc!CConsoleFilePersistor::ScLoadConsole+0xfe (FPO: [Non-Fpo])001ff6f0 004bfbdc 001ff710 001ffbc4 496bdf2b mmc!CAMCDoc::ScOnOpenDocument+0x1ee (FPO: [Non-Fpo])001ff73c 004bfa69 001ffbc4 496bdf9b 00000004 mmc!CAMCDoc::OnOpenDocument+0x39 (FPO: [Non-Fpo])001ff78c 67d6219b 001ffbc4 00000001 001ffe14 mmc!CAMCMultiDocTemplate::OpenDocumentFile+0x245 (FPO: [Non-Fpo])001ffdd0 67d622df 00026aa0 496a9035 02cfeb50 MFC42u!CDocManager::OpenDocumentFile+0x1ed (FPO: [Non-Fpo])001ffdf8 004bf580 001ffe14 496bd6df 005d2280 MFC42u!CWinApp::ProcessShellCommand+0x8e (FPO: [Non-Fpo])001ffec8 67d5f344 005d24dc 00000001 00000000 mmc!CAMCApp::InitInstance+0x5ca (FPO: [Non-Fpo])001ffedc 004c2e41 00490000 00000000 00341780 MFC42u!AfxWinMain+0x4f (FPO: [Non-Fpo])001fff70 7588d0e9 7ffd7000 001fffbc 770019bb mmc!_initterm_e+0x1b1 (FPO: [Non-Fpo])001fff7c 770019bb 7ffd7000 773e7a98 00000000 kernel32!BaseThreadInitThunk+0xe (FPO: [Non-Fpo])001fffbc 7700198e 004e2ed1 7ffd7000 ffffffff ntdll!__RtlUserThreadStart+0x23 (FPO: [Non-Fpo])001fffd4 00000000 004e2ed1 7ffd7000 00000000 ntdll!_RtlUserThreadStart+0x1b (FPO: [Non-Fpo])

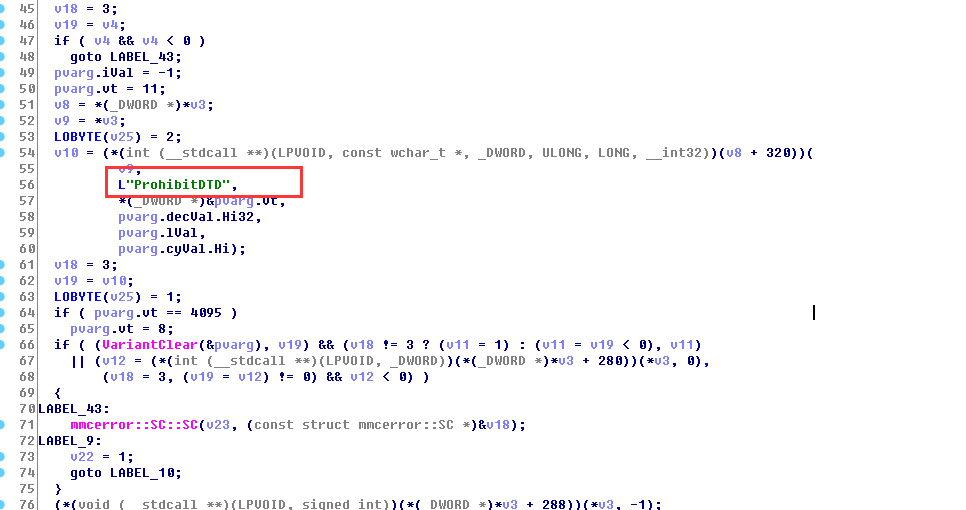

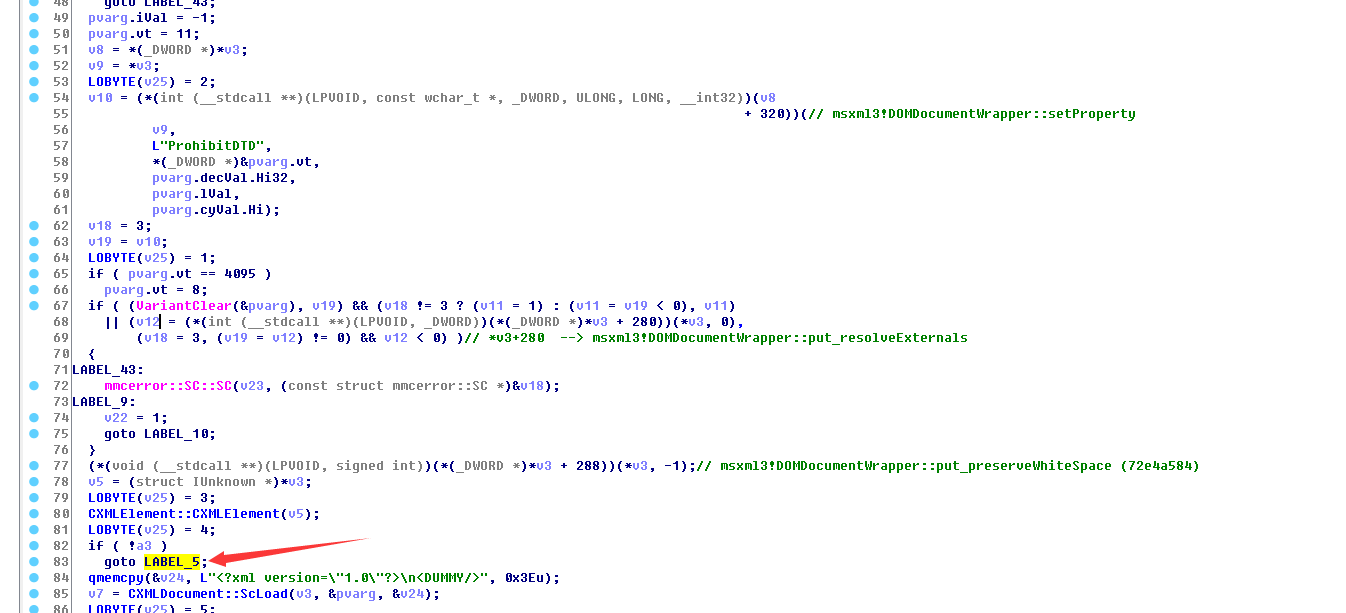

所以判断是在ScCoCreate里面

可以看到如果不满足条件就直接退出了

而且在ida也明显看到了ProhibitDTD,禁止dtd文件

enter description here

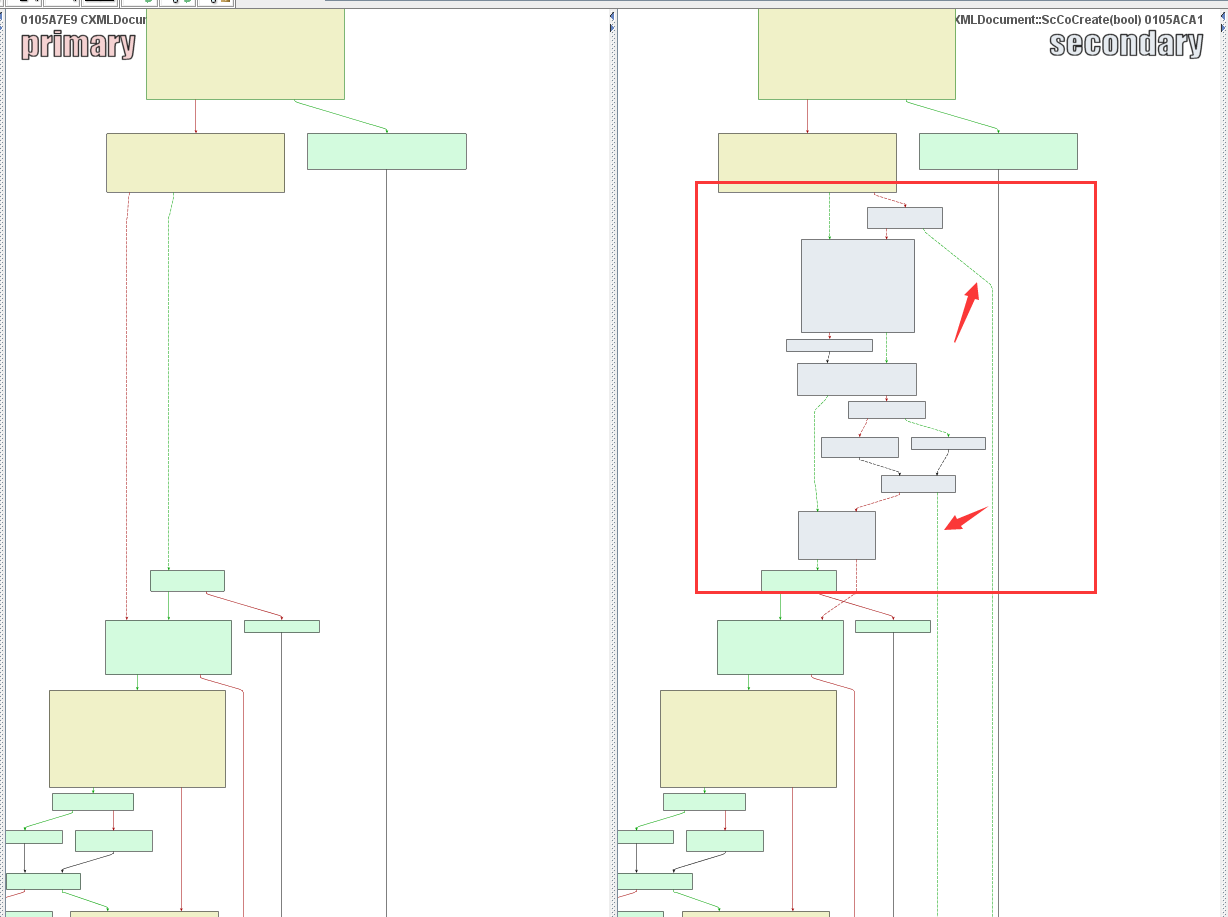

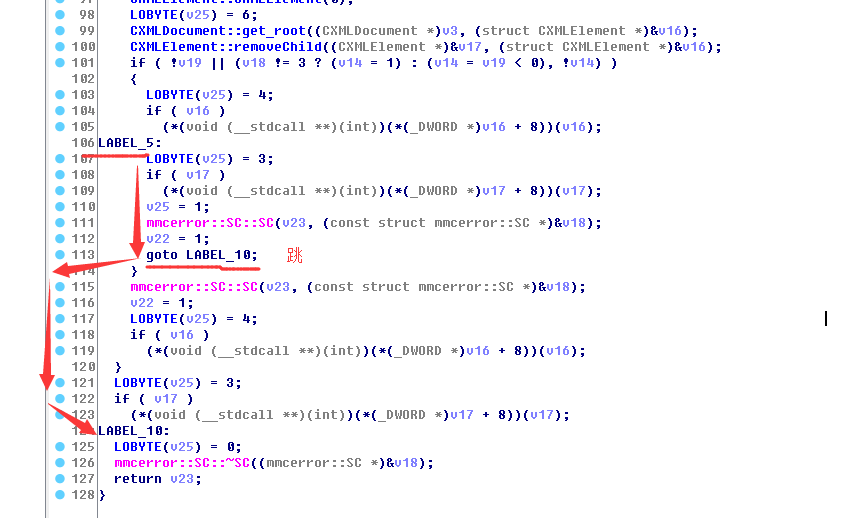

enter description here整个执行路径如下两图

所以微软修补方法是:在ScCoCreate函数里面判断,禁止dtd文件

漏洞检测直接阻止含ENTITY外部实体声明的msc文件

到这里,我们也就讲完了《深度解析MicrosoftWindowsCVE-2017-8710XXE信息泄露漏洞》的内容了。个人认为,基础知识的学习和巩固,是为了更好的将其运用到项目中,欢迎关注golang学习网公众号,带你了解更多关于的知识点!

相关阅读

更多>

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

最新阅读

更多>

-

103 收藏

-

190 收藏

-

473 收藏

-

124 收藏

-

224 收藏

-

361 收藏

-

107 收藏

-

120 收藏

-

122 收藏

-

471 收藏

-

304 收藏

-

151 收藏

课程推荐

更多>

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习