BurpSuite盲注技巧详解

时间:2025-09-08 09:07:06 397浏览 收藏

**Burp Suite盲注技巧全解析:利用Burp Suite高效挖掘SQL盲注漏洞** 在Web应用程序安全评估中,SQL盲注是一种常见的安全威胁。本文将深入探讨如何利用强大的渗透测试工具Burp Suite,高效地挖掘和利用SQL盲注漏洞。首先,我们通过搭建sqli-labs测试环境,模拟真实场景。接着,确认存在布尔盲注后,我们将告别低效的手工逐字测试,转而借助Burp Suite的Intruder模块。通过配置代理、拦截请求、标记爆破位置、设置Payload类型和字符集,我们可以自动化地猜解数据库名称,极大地提升测试效率和准确性。本文将详细介绍整个流程,助您掌握Burp Suite在SQL盲注中的应用技巧,从而更好地保护Web应用程序的安全。

Burp Suite是一款功能强大的集成化渗透测试平台,集成了多种实用工具,支持自动化扫描与手动深度测试,能够高效地对Web应用程序进行安全评估和漏洞挖掘,在网络安全实践中被广泛使用。

1、 使用phpstudy配合sqli-labs搭建测试环境,访问sqli-labs第8关页面,准备开展注入实验。

2、 通过基础探测确认存在布尔盲注漏洞,分别提交?id=1 and 1=1 --+和?id=1 and 1=2 --+进行验证,观察返回结果差异,判断注入点可用性。

3、 手工构造SQL语句尝试推测数据库名称,已确认首字符为“s”,但手动逐字测试效率低下,操作复杂。

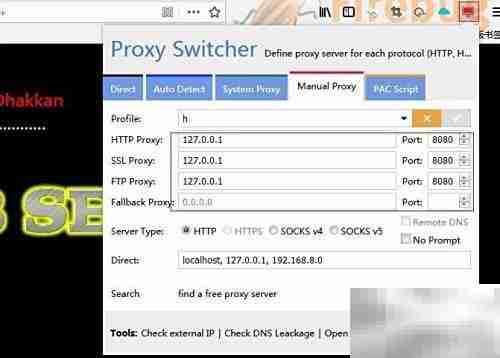

4、 引入Burp Suite辅助分析,启用默认代理设置,并在浏览器中配置相同代理,实现流量拦截与转发。

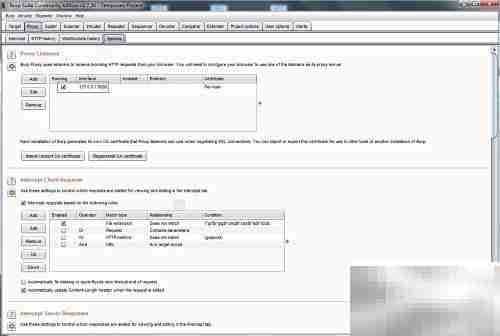

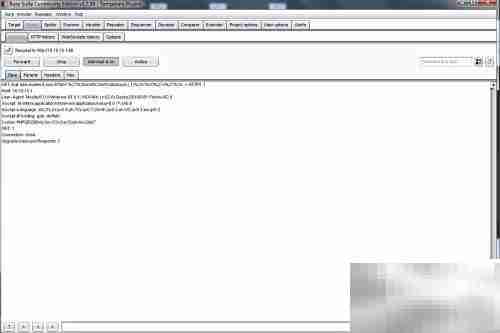

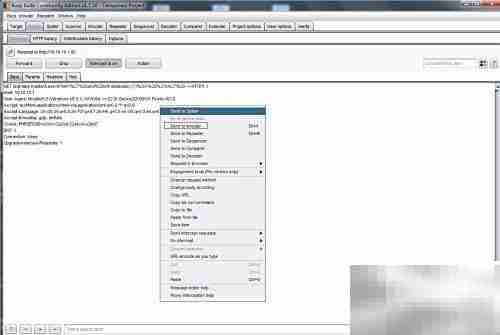

5、 刷新目标页面时,请求被Burp Suite捕获,右键选择“Send to Intruder”,将数据包送入Intruder模块以执行批量测试。

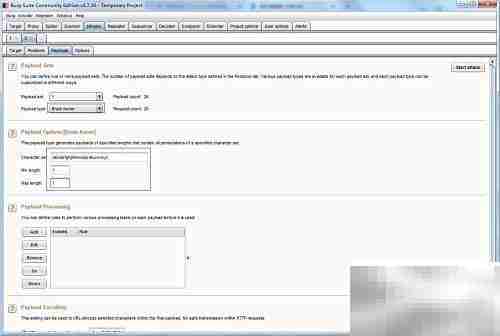

6、 进入Intruder界面后,切换至Positions选项卡,查看当前请求结构。将待爆破的字符位置用§§符号标记。因已知数据库名首字母为s,故将请求参数修改为id=1%27%20and%20left(database(),2)%20=%20%27s§§%27%20--+,用于逐位猜解后续字符,逐步还原完整数据库名。

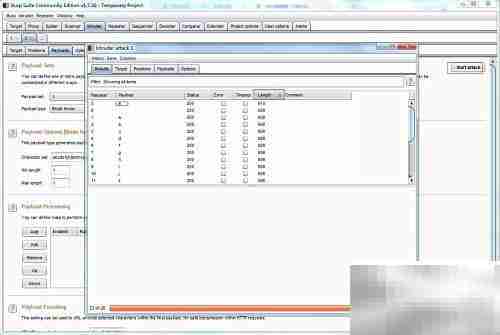

7、 设置Payload类型为Brute Forcer,限定仅使用26个小写英文字母进行爆破。将字符集命名为“字母”,清除其中的数字内容,并将最小与最大长度均设为1,确保每次仅生成一个字母作为测试输入,提升枚举效率。

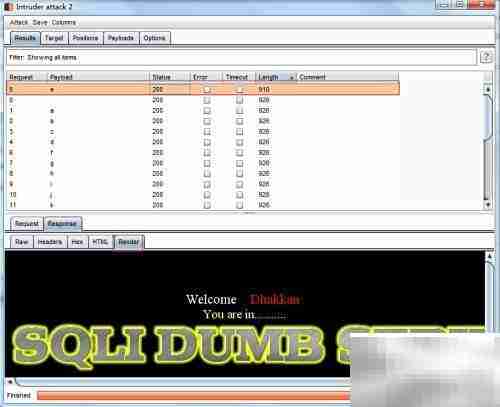

8、 启动攻击后,根据响应长度排序,识别出返回正常页面的条目。点击对应行查看响应渲染内容,可确认该请求成功匹配目标条件,页面显示正常。

9、 可重复上述流程,依次对每一位字符进行爆破,最终完整获取数据库名称。

今天带大家了解了的相关知识,希望对你有所帮助;关于文章的技术知识我们会一点点深入介绍,欢迎大家关注golang学习网公众号,一起学习编程~

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

217 收藏

-

462 收藏

-

501 收藏

-

106 收藏

-

223 收藏

-

341 收藏

-

299 收藏

-

206 收藏

-

340 收藏

-

403 收藏

-

157 收藏

-

271 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习