我的网安之路---数据库-SQL注入篇(2)

来源:SegmentFault

时间:2023-02-16 15:42:56 227浏览 收藏

积累知识,胜过积蓄金银!毕竟在##column_title##开发的过程中,会遇到各种各样的问题,往往都是一些细节知识点还没有掌握好而导致的,因此基础知识点的积累是很重要的。下面本文《我的网安之路---数据库-SQL注入篇(2)》,就带大家讲解一下MySQL、数据库、安全知识点,若是你对本文感兴趣,或者是想搞懂其中某个知识点,就请你继续往下看吧~

SQL--准备知识 && union联合注入

本文章仅为网络安全爱好者的学习笔记,我们应该用这些知识提升安全技能,共同维护网络空间的安全,请读者一定要遵守法律法规,我们有一套完整的网络安全法和刑法。

1.准备知识

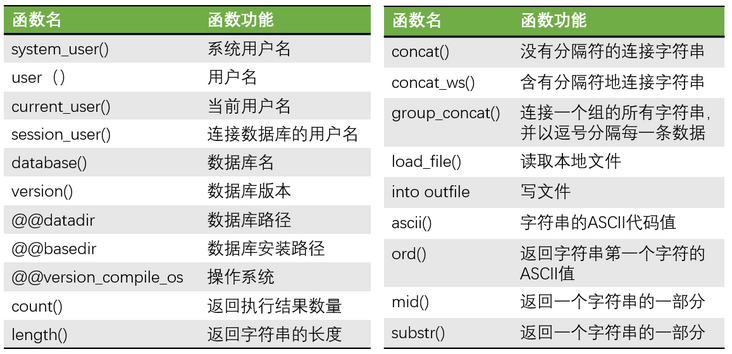

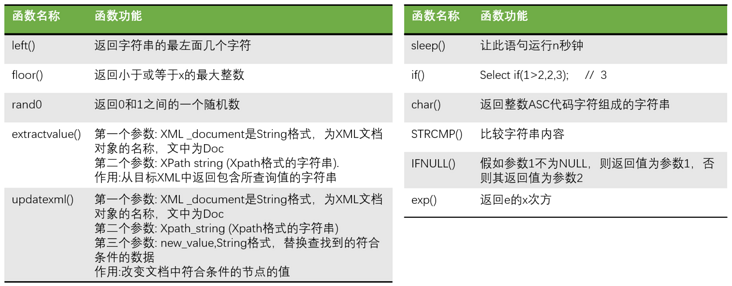

sql注入常用函数

这是笔者看i春秋相关课程时所做的总结笔记

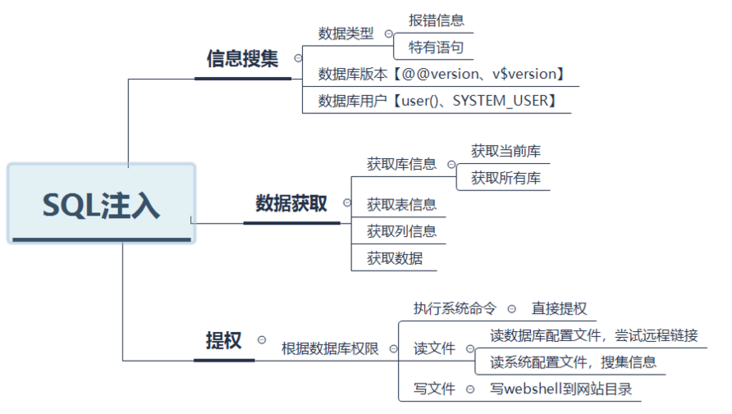

sql注入流程

开头两张图片列出的是在sql注入中经常用的的一些函数,以后这些函数会出现在很多数据库安全攻防场景中,虽然目前有许许多多的自动化注入工具,但我们还是要了解最基本的手工注入,以便为了理解SQL注入的原理,从而对其进行安全分析和加固

2.注入流程

我们可以把注入流程分为这几个阶段:

- 1.判断是否有注入(其实就是判断后台的校验严格与否)第一要素

1)可控参数的改变是否能影响页面显示结果

2)输入的SQL语句是否能报错-能通过数据库的报错,看到数据库的一些语句痕迹

例如:Select username, password from user where id = ?’

输入一个单引号’:如果是整型或者id被单引号包裹着的会报错,如果是双引号可能就不会

3) 输入的SQL语句能否不报错-我们的语句能够在后台被成功的拼接,闭合

一般的验证:

1.单引号’ 2.and 1 = 1 3.and 1 = 2

证明当前的id是与数据库交互的,可能存在sql注入漏洞(这个建立在当前环境没有防护软件;如果没有软件,那么就可以确定当前页面存在注入漏洞)。

- 2.判断注入的类型

- 3.语句是否能够被恶意修改

- 4.我们的邪恶语句能不能被成功执行

- 5.获取我们想要的数据

数据库-->表-->字段-->值

3.union联合注入

UNION操作符用于合并两个或多个SELECT语句的结果集。

注意,UNION 内部的SELECT语句必须拥有相同数量的列。列也必须拥有相似的数据类型。同时,每条SELECT语句中的列的顺序必须相同。

默认情况,UNION 操作符选取不同的值。如果允许重复的值,请使用UNION ALL。

SELECT column_name(s) FROM table_name1 UNION SELECT column_name(s) FROM table_name2

union注入利用的前提:

页面上必须要有显示位

下面我将把union注入详解介绍一下,还是和上面说的注入流程一样,只是加了一点细节

1:判断是注入类型。(因为单双引号或没有会影响到闭合)

判断是否用'做字符串引号

url:.../?id=1'and 1=1 --+

如果出错代表没有闭合成功,说明可能没有用' ,还可能用了"

--+是注释符,也可以用#和%23

2:判断查询列数(如上所说要用union,这相当于特性)

这个时候就要用到order by命令

order by 函数 是对mysql中查询的结果按照指定字段名排序,也可以指定字段的栏位来排序。

第一个查询字段为1,第二个为2,二分法来判断列数。

比如:url:.../?id=1'order by 3 --+ //判断是否有3列 正常,那就有三列或三列以上 继续:url:.../?id=1'order by 4 --+ 判断是否有4列 如果报错: unknown column ‘4’ in ‘order clause’ 说明它输出的内容所在的数据库只有3列

3:判断查询显示位

这里理解会有点奇怪,对于初学者来说

比如

union select 1,2,3,4...from xxx

这里的数字其实就是占位置,前面判断了有几列,你这里就要占几个位置,并且这里的数字会被你要查询的字段代替,在回显中相应的位置就会变成你要的数据。比如你要是把2替换成database(),查询成功的话会在回显中显示你当前所在的数据库名称。这里的占位其实花了我很长时间来理解,当时也没怎么理解,现在终于理解了555。

4:依次获取数据库名,表名,字段名

就像我在第一篇里面说到的查询语句

url:.../?id=-1' union select 1,database(),3 --+

5:查询字段的数据

url:.../?id=-1' union select 1,(select group_concat(password) from security.users),3 --+

新手的话可以自行搭建靶场,这里推荐几个不错的入门靶场DVWA,

sqli-labs,值得自己在虚拟机上面搭建,然后自己进行试验。这篇文章我会后续修改一下,把我做的实验截图放上去。

这是我的上一篇文章,感兴趣的可以康康~

我的网安之路---数据库-SQL注入篇(1):

https://segmentfault.com/a/1190000023725342

下一篇文章我将会整理sql盲注相关知识~敬请期待!

如果文章有任何疏忽或错误,请您斧正!蟹蟹!

以上就是本文的全部内容了,是否有顺利帮助你解决问题?若是能给你带来学习上的帮助,请大家多多支持golang学习网!更多关于数据库的相关知识,也可关注golang学习网公众号。

-

499 收藏

-

244 收藏

-

235 收藏

-

157 收藏

-

101 收藏

-

404 收藏

-

427 收藏

-

351 收藏

-

156 收藏

-

405 收藏

-

497 收藏

-

133 收藏

-

319 收藏

-

141 收藏

-

256 收藏

-

259 收藏

-

167 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习