sqlmap_检测与利用SQL注入漏洞工具的使用(python版本)

来源:SegmentFault

时间:2023-01-14 12:32:04 337浏览 收藏

知识点掌握了,还需要不断练习才能熟练运用。下面golang学习网给大家带来一个数据库开发实战,手把手教大家学习《sqlmap_检测与利用SQL注入漏洞工具的使用(python版本)》,在实现功能的过程中也带大家重新温习相关知识点,温故而知新,回头看看说不定又有不一样的感悟!

sqlmap是一款用来检测与利用SQL注入漏洞的免费开源工具。

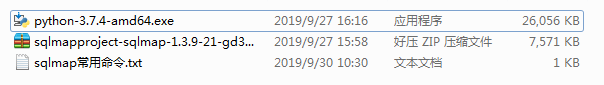

Windows下准备工具如下:

1.sqlmapproject-sqlmap-1.3.9-21-gd346192.zip(有需要的可以联系博主)

2.python-3.7.4-amd64.exe

3.mysql数据库

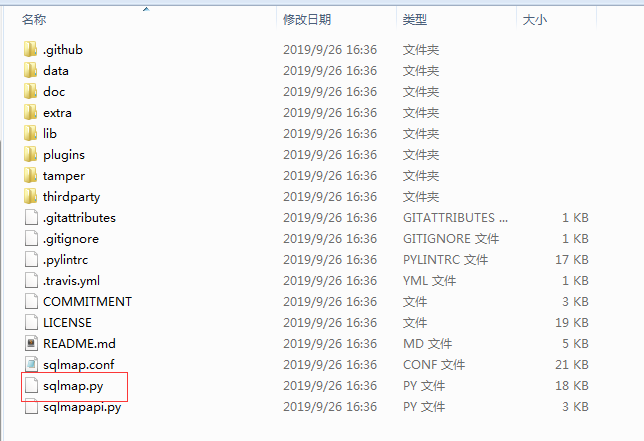

sqlmap压缩包解压得到如下目录:

其中sqlmap.py就是需要使用python调用的文件。

安装python的过程就不在赘述。

以下列举几个常用的在Windows命令行小窗口下长调用的几个命令(注意切换到sqlmap.py目录下)

常用操作选项:

具体参考文档可查看

https://www.cnblogs.com/heyco...

https://www.cnblogs.com/zhang...

1.Options(选项):

-h, --help 显示基本帮助信息-----Show basic help message and exit -hh 显示高级帮助信息-----Show advanced help message and exit --version 查看版本号-----------Show program's version number and exit -v VERBOSE 详细等级(0-6,默认1)--Verbosity level: 0-6 (default 1)

2.Target(目标):

==>以下至少需要设置一个选项,才能确定目标url

即:SQLMap操作命令中需要包含以下至少一个选项,才能正常使用

-d DIRECT 直接连接到数据库-------------------Connection string for direct database connection -u URL, --url=URL 测试的目标url---------------------Target URL (e.g. "http://www.site.com/vuln.php?id=1") -l LOGFILE 从Burp等代理的日志文件中解析目标----Parse target(s) from Burp or WebScarab proxy log file -x SITEMAPURL 从远程站点地图(.xml)文件中解析目标--Parse target(s) from remote sitemap(.xml) file -m BULKFILE 扫描文本文件中设置的多个目标--------Scan multiple targets given in a textual file -r REQUESTFILE 从文件中加载HTTP请求---------------Load HTTP request from a file -g GOOGLEDORK 处理Google dork的结果作为目标url---Process Google dork results as target URLs -c CONFIGFILE 从ini配置文件加载选项--------------Load options from a configuration INI file

3.Request(请求):

以下选项用来指定连接目标url的方式

--method=METHOD 强制使用给定的HTTP方法------------------Force usage of given HTTP method (e.g. PUT) --data=DATA 使用POST方法发送数据串------------------Data string to be sent through POST --param-del=PARA.. 设置分隔参数值的符号--------------------Character used for splitting parameter values --cookie=COOKIE 指定HTTP Cookie值----------------------HTTP Cookie header value --cookie-del=COO.. 设置分隔cookie值的字符------------------Character used for splitting cookie values

常用命令如下

demo.php中内容为数据库常规操作,可以写个简单的sql语句查询进行测试。

//请求记录 C:\Users\10246\AppData\Local\sqlmap\output // --dbs列出所有数据库 python sqlmap.py -u 127.0.0.1/demo.php?val=1 --dbs //所有表 python sqlmap.py -u 127.0.0.1/demo.php?val=1 --tables -D 【db_name】 //表字段 python sqlmap.py -u 127.0.0.1/demo.php?val=1 --columns -T【table_name】 -D【db_name】 //表中所有数据 python sqlmap.py -u 127.0.0.1/demo.php?val=1 ---columns -T【table_name】 -D【db_name】

今天关于《sqlmap_检测与利用SQL注入漏洞工具的使用(python版本)》的内容介绍就到此结束,如果有什么疑问或者建议,可以在golang学习网公众号下多多回复交流;文中若有不正之处,也希望回复留言以告知!

声明:本文转载于:SegmentFault 如有侵犯,请联系study_golang@163.com删除

相关阅读

更多>

-

499 收藏

-

244 收藏

-

235 收藏

-

157 收藏

-

101 收藏

最新阅读

更多>

-

404 收藏

-

427 收藏

-

351 收藏

-

156 收藏

-

405 收藏

-

497 收藏

-

133 收藏

-

319 收藏

-

141 收藏

-

256 收藏

-

259 收藏

-

167 收藏

课程推荐

更多>

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习