OpenReviewAPI漏洞泄露审稿人信息

时间:2025-12-03 20:54:46 291浏览 收藏

**OpenReview API 爆出严重漏洞,审稿人信息泄露!** 学术论文评审平台 OpenReview 近日被曝存在未授权访问的 API 接口漏洞,攻击者可借此获取包括 NeurIPS 等重要会议在内的历史论文审稿人、作者及领域主席的真实身份信息,导致“双盲评审”形同虚设。通过特定格式的 API 链接,即可查询到姓名、邮箱、机构等敏感信息,甚至包括审稿人的评分和意见。OpenReview 官方已紧急修复漏洞,并发布安全通告,AI 顶会 ICLR 2026 组委会也发布声明,谴责任何利用泄露信息的行为,并呼吁受影响者积极举报。此次事件对学术界的公平公正性造成了严重影响,引发广泛关注。

昨夜,学术界广泛使用的论文评审平台 OpenReview 出现了一个严重的前端漏洞——存在未授权访问的 API 接口,攻击者可通过调用该接口获取历史上几乎所有会议论文的审稿人、作者及领域主席(Area Chair)的真实身份信息,导致原本应为“双盲评审”的流程彻底失效,变成可追溯的实名评审。

只需将目标论文的 paper ID 填入如下格式的 API 链接中,即可直接查询到该论文相关的全部人员详细资料:包括姓名、邮箱、所属机构、个人简历等敏感信息。更严重的是,系统不仅暴露身份,还会一并返回审稿人的初步评分与评审意见:

https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Reviewer_{}https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Area_Chair_{}

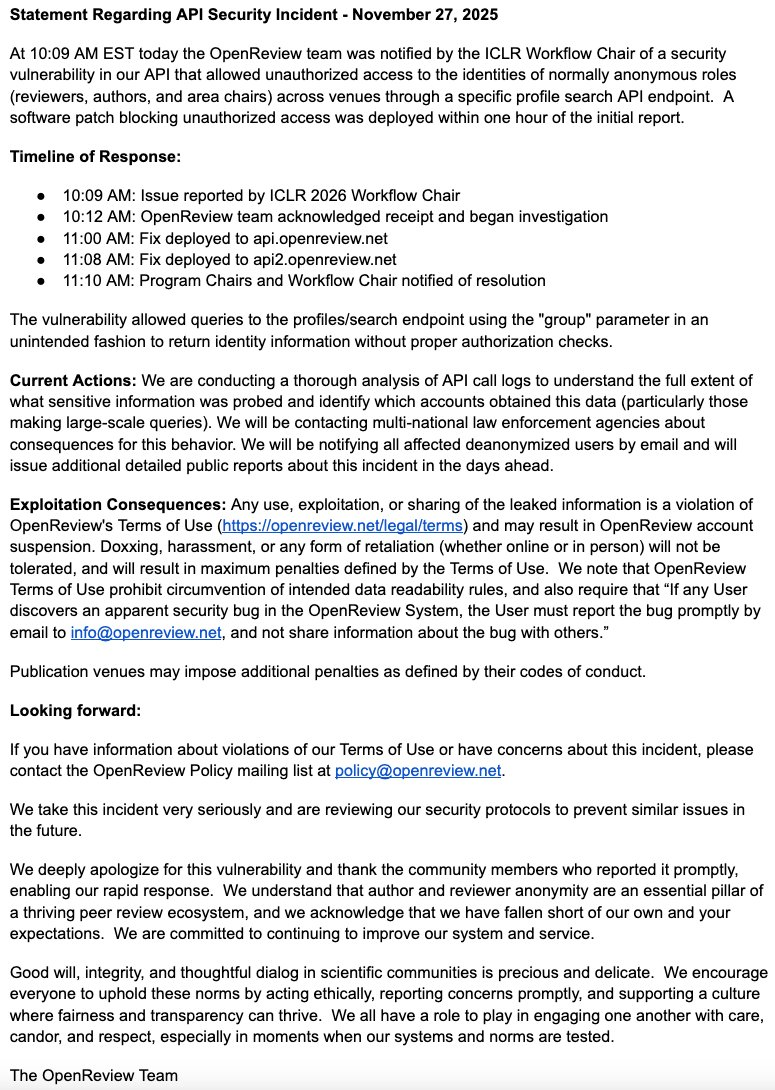

事件发生后,OpenReview 官方发布安全通告称:

美国东部时间上午 10:09,团队收到 ICLR 2026 工作流主席的通知:

平台某 profile 搜索 API 存在安全缺陷,允许跨会议未经授权地访问本应匿名的用户身份数据(如审稿人、作者和领域主席)。

在接到报告后的一小时内,我们已紧急部署补丁,阻断了非法访问路径。

处理时间线如下:

- 10:09 AM:ICLR 2026 工作流主席首次报告漏洞

- 10:12 AM:OpenReview 团队确认接收并启动调查

- 11:00 AM:修复程序上线至 api.openreview.net

- 11:08 AM:修复同步完成于 api2.openreview.net

- 11:10 AM:通知相关会议程序主席与工作流主席问题已解决

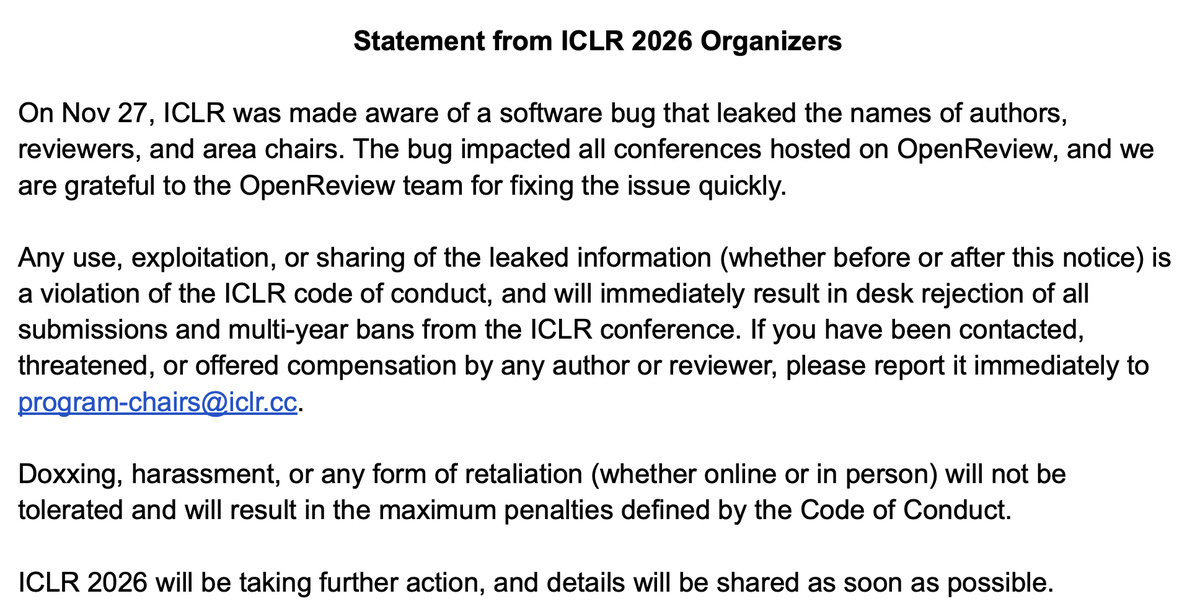

与此同时,AI 顶会 ICLR 2026 组委会也发布了紧急声明:

2025年11月27日,我们获知 OpenReview 平台存在一个重大漏洞,导致作者、审稿人和领域主席的身份被公开泄露。此次事件影响所有使用该平台的学术会议。我们感谢 OpenReview 团队迅速响应并修复问题。

任何对泄露信息的使用、传播或利用行为(无论发生在本声明发布前后),均被视为严重违反 ICLR 行为准则。涉事个人将面临所有投稿被立即拒稿,并被禁止参与未来多届 ICLR 会议的处罚。

若您遭遇任何形式的联系、威胁、骚扰或收到利益交换提议,请立即通过 program-chairs @ iclr.cc 向组委会举报。

我们坚决反对“开盒”、网络暴力或现实中的报复行为,此类举动将触发最严厉的纪律处分。

源码地址:点击下载

理论要掌握,实操不能落!以上关于《OpenReviewAPI漏洞泄露审稿人信息》的详细介绍,大家都掌握了吧!如果想要继续提升自己的能力,那么就来关注golang学习网公众号吧!

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

501 收藏

-

462 收藏

-

186 收藏

-

116 收藏

-

125 收藏

-

125 收藏

-

164 收藏

-

159 收藏

-

197 收藏

-

241 收藏

-

304 收藏

-

213 收藏

-

474 收藏

-

- 前端进阶之JavaScript设计模式

- 设计模式是开发人员在软件开发过程中面临一般问题时的解决方案,代表了最佳的实践。本课程的主打内容包括JS常见设计模式以及具体应用场景,打造一站式知识长龙服务,适合有JS基础的同学学习。

- 立即学习 543次学习

-

- GO语言核心编程课程

- 本课程采用真实案例,全面具体可落地,从理论到实践,一步一步将GO核心编程技术、编程思想、底层实现融会贯通,使学习者贴近时代脉搏,做IT互联网时代的弄潮儿。

- 立即学习 516次学习

-

- 简单聊聊mysql8与网络通信

- 如有问题加微信:Le-studyg;在课程中,我们将首先介绍MySQL8的新特性,包括性能优化、安全增强、新数据类型等,帮助学生快速熟悉MySQL8的最新功能。接着,我们将深入解析MySQL的网络通信机制,包括协议、连接管理、数据传输等,让

- 立即学习 500次学习

-

- JavaScript正则表达式基础与实战

- 在任何一门编程语言中,正则表达式,都是一项重要的知识,它提供了高效的字符串匹配与捕获机制,可以极大的简化程序设计。

- 立即学习 487次学习

-

- 从零制作响应式网站—Grid布局

- 本系列教程将展示从零制作一个假想的网络科技公司官网,分为导航,轮播,关于我们,成功案例,服务流程,团队介绍,数据部分,公司动态,底部信息等内容区块。网站整体采用CSSGrid布局,支持响应式,有流畅过渡和展现动画。

- 立即学习 485次学习