-

PHP正则核心是preg_*函数,关键在模式写法、函数行为与返回值配合:preg_match提取首个匹配,preg_match_all批量提取,preg_replace智能替换,preg_split按规则分割。

-

首先确认PHP环境是否启用Zip扩展,检查php.ini中extension=zip配置并验证ZipArchive类是否存在;若未开启需安装php-zip扩展或解除函数限制;随后可通过ZipArchive创建ZIP压缩文件,使用addFile和addFromString添加内容;对于GZIP、BZ2等格式需启用对应扩展或结合shell命令处理,注意安全风险;最终确保扩展加载且函数可用即可实现各类压缩操作。

-

首先检查并修改php.ini文件中的关键参数,包括调整memory_limit、设置date.timezone、启用必要扩展、配置上传限制及错误日志,确保每步修改后重启服务器并验证配置生效。

-

清理冗余代码需先识别未调用的函数、类和文件,删除无用逻辑;合并重复功能至工具类或trait;优化目录结构并启用Composer自动加载;结合PHPStan等工具检测冗余,逐步重构确保稳定。

-

本文详细阐述了如何在SQL查询中使用AND逻辑运算符来组合多个条件,从而实现根据用户会话(如$_SESSION变量)动态过滤数据的需求。教程将演示如何将用户身份信息安全地集成到SQL查询中,并重点强调使用预处理语句(PreparedStatements)来防范SQL注入攻击,确保Web应用的数据安全和功能性。

-

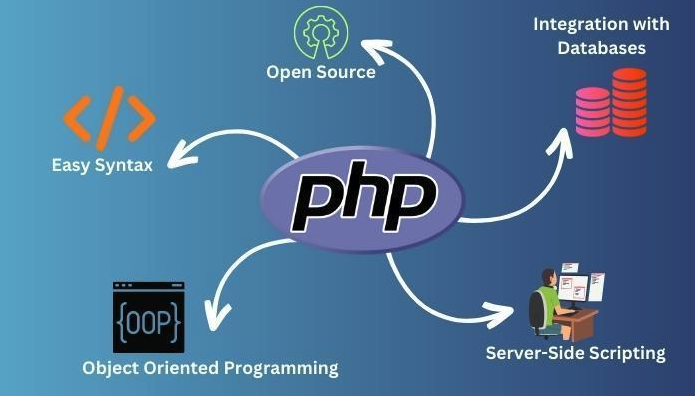

掌握PHP开发需从基础语法入手,正确使用<?php?>标签、分号结尾、注释方式及变量定义;理解弱类型语言特性,灵活运用字符串、整数、浮点、布尔等数据类型,并通过var_dump()和类型检测函数调试与验证;利用if-else、switch、循环结构实现程序逻辑控制;通过function定义函数并设置默认参数,提升代码复用性;使用$_POST/$_GET获取表单数据,结合过滤与验证确保安全性;熟练操作索引与关联数组,进行高效数据管理;最后通过PDO或mysqli连接MySQL数据库,执行预处理S

-

PHP循环输出数据库查询结果有五种方法:一、while+mysqli_fetch_assoc;二、foreach+PDO::fetchAll;三、for+mysqli_num_rows;四、while+PDOStatement::fetch;五、模板分离+foreach。

-

首先确保日期字符串符合ISO8601标准,使用DateTime对象或createFromFormat方法规范化格式,再通过json_encode自动转换或手动format后编码,解码时用newDateTime还原,必要时添加JSON_PRETTY_PRINT提升可读性。

-

使用is_dir()判断目录是否存在,结合is_writable()检查权限,并通过mkdir()实现不存在时自动创建。1.is_dir()验证路径是否为目录;2.is_readable()/is_writable()检测读写权限;3.mkdir($path,0755,true)递归创建目录;4.封装ensureDir()函数统一处理存在性、权限与创建,确保文件操作稳定。适用于上传、缓存等场景。

-

可通过五种方法将PHP数组传给HTML/JS:一、内联JSON;二、AJAX接口;三、隐藏input/data属性;四、PHP生成JS变量;五、模板引擎注入。

-

在Symfony中将服务标签配置转为数组的标准方式是使用编译器Pass,在容器编译阶段收集带有指定标签的服务并注入目标服务;2.通过定义标签(如app.formatter)、创建实现CompilerPassInterface的类(如FormatterPass),在process方法中调用findTaggedServiceIds获取标记服务,利用Reference对象构建引用数组,并按标签属性(如priority)排序后通过setArgument注入;3.编译器Pass需在Bundle扩展类或Kernel的

-

本文介绍如何在Timber+WordPress环境中,将单篇文章页的「上一篇/下一篇」按钮改造为循环导航:到达最后一篇时点击「下一篇」自动跳转至第一篇,反之亦然。

-

array_filter()配合preg_match()是PHP正则筛选数组的标准解法,需用匿名函数封装preg_match()并注意字符串类型判断、修饰符使用及用户输入转义。

-

PHP小数排序乱序因sort()默认字符串比较;应使用floatval()安全转换,关联数组用uasort(),大数据量优先SQL层数值排序并处理NULL,同时注意前端浮点误差与输入格式。

-

抽象类是不能被实例化的类,用于定义子类的统一接口和部分实现。在PHP中,使用abstract关键字声明抽象类,可包含抽象方法(无方法体)和具体方法(有实现)。子类继承时必须实现所有抽象方法,否则也需声明为抽象类。抽象类规范子类行为并支持代码复用,适用于具有共同逻辑但实现不同的场景,如基类模板、框架结构设计等。通过继承抽象类并实现其抽象方法,子类可被实例化并调用父类及自身方法,提升代码可维护性和扩展性。

PHP正则核心是preg_*函数,关键在模式写法、函数行为与返回值配合:preg_match提取首个匹配,preg_match_all批量提取,preg_replace智能替换,preg_split按规则分割。497 收藏

PHP正则核心是preg_*函数,关键在模式写法、函数行为与返回值配合:preg_match提取首个匹配,preg_match_all批量提取,preg_replace智能替换,preg_split按规则分割。497 收藏 首先确认PHP环境是否启用Zip扩展,检查php.ini中extension=zip配置并验证ZipArchive类是否存在;若未开启需安装php-zip扩展或解除函数限制;随后可通过ZipArchive创建ZIP压缩文件,使用addFile和addFromString添加内容;对于GZIP、BZ2等格式需启用对应扩展或结合shell命令处理,注意安全风险;最终确保扩展加载且函数可用即可实现各类压缩操作。497 收藏

首先确认PHP环境是否启用Zip扩展,检查php.ini中extension=zip配置并验证ZipArchive类是否存在;若未开启需安装php-zip扩展或解除函数限制;随后可通过ZipArchive创建ZIP压缩文件,使用addFile和addFromString添加内容;对于GZIP、BZ2等格式需启用对应扩展或结合shell命令处理,注意安全风险;最终确保扩展加载且函数可用即可实现各类压缩操作。497 收藏 首先检查并修改php.ini文件中的关键参数,包括调整memory_limit、设置date.timezone、启用必要扩展、配置上传限制及错误日志,确保每步修改后重启服务器并验证配置生效。497 收藏

首先检查并修改php.ini文件中的关键参数,包括调整memory_limit、设置date.timezone、启用必要扩展、配置上传限制及错误日志,确保每步修改后重启服务器并验证配置生效。497 收藏 清理冗余代码需先识别未调用的函数、类和文件,删除无用逻辑;合并重复功能至工具类或trait;优化目录结构并启用Composer自动加载;结合PHPStan等工具检测冗余,逐步重构确保稳定。497 收藏

清理冗余代码需先识别未调用的函数、类和文件,删除无用逻辑;合并重复功能至工具类或trait;优化目录结构并启用Composer自动加载;结合PHPStan等工具检测冗余,逐步重构确保稳定。497 收藏 本文详细阐述了如何在SQL查询中使用AND逻辑运算符来组合多个条件,从而实现根据用户会话(如$_SESSION变量)动态过滤数据的需求。教程将演示如何将用户身份信息安全地集成到SQL查询中,并重点强调使用预处理语句(PreparedStatements)来防范SQL注入攻击,确保Web应用的数据安全和功能性。497 收藏

本文详细阐述了如何在SQL查询中使用AND逻辑运算符来组合多个条件,从而实现根据用户会话(如$_SESSION变量)动态过滤数据的需求。教程将演示如何将用户身份信息安全地集成到SQL查询中,并重点强调使用预处理语句(PreparedStatements)来防范SQL注入攻击,确保Web应用的数据安全和功能性。497 收藏 掌握PHP开发需从基础语法入手,正确使用<?php?>标签、分号结尾、注释方式及变量定义;理解弱类型语言特性,灵活运用字符串、整数、浮点、布尔等数据类型,并通过var_dump()和类型检测函数调试与验证;利用if-else、switch、循环结构实现程序逻辑控制;通过function定义函数并设置默认参数,提升代码复用性;使用$_POST/$_GET获取表单数据,结合过滤与验证确保安全性;熟练操作索引与关联数组,进行高效数据管理;最后通过PDO或mysqli连接MySQL数据库,执行预处理S497 收藏

掌握PHP开发需从基础语法入手,正确使用<?php?>标签、分号结尾、注释方式及变量定义;理解弱类型语言特性,灵活运用字符串、整数、浮点、布尔等数据类型,并通过var_dump()和类型检测函数调试与验证;利用if-else、switch、循环结构实现程序逻辑控制;通过function定义函数并设置默认参数,提升代码复用性;使用$_POST/$_GET获取表单数据,结合过滤与验证确保安全性;熟练操作索引与关联数组,进行高效数据管理;最后通过PDO或mysqli连接MySQL数据库,执行预处理S497 收藏 PHP循环输出数据库查询结果有五种方法:一、while+mysqli_fetch_assoc;二、foreach+PDO::fetchAll;三、for+mysqli_num_rows;四、while+PDOStatement::fetch;五、模板分离+foreach。497 收藏

PHP循环输出数据库查询结果有五种方法:一、while+mysqli_fetch_assoc;二、foreach+PDO::fetchAll;三、for+mysqli_num_rows;四、while+PDOStatement::fetch;五、模板分离+foreach。497 收藏 首先确保日期字符串符合ISO8601标准,使用DateTime对象或createFromFormat方法规范化格式,再通过json_encode自动转换或手动format后编码,解码时用newDateTime还原,必要时添加JSON_PRETTY_PRINT提升可读性。497 收藏

首先确保日期字符串符合ISO8601标准,使用DateTime对象或createFromFormat方法规范化格式,再通过json_encode自动转换或手动format后编码,解码时用newDateTime还原,必要时添加JSON_PRETTY_PRINT提升可读性。497 收藏 使用is_dir()判断目录是否存在,结合is_writable()检查权限,并通过mkdir()实现不存在时自动创建。1.is_dir()验证路径是否为目录;2.is_readable()/is_writable()检测读写权限;3.mkdir($path,0755,true)递归创建目录;4.封装ensureDir()函数统一处理存在性、权限与创建,确保文件操作稳定。适用于上传、缓存等场景。497 收藏

使用is_dir()判断目录是否存在,结合is_writable()检查权限,并通过mkdir()实现不存在时自动创建。1.is_dir()验证路径是否为目录;2.is_readable()/is_writable()检测读写权限;3.mkdir($path,0755,true)递归创建目录;4.封装ensureDir()函数统一处理存在性、权限与创建,确保文件操作稳定。适用于上传、缓存等场景。497 收藏 可通过五种方法将PHP数组传给HTML/JS:一、内联JSON;二、AJAX接口;三、隐藏input/data属性;四、PHP生成JS变量;五、模板引擎注入。497 收藏

可通过五种方法将PHP数组传给HTML/JS:一、内联JSON;二、AJAX接口;三、隐藏input/data属性;四、PHP生成JS变量;五、模板引擎注入。497 收藏 在Symfony中将服务标签配置转为数组的标准方式是使用编译器Pass,在容器编译阶段收集带有指定标签的服务并注入目标服务;2.通过定义标签(如app.formatter)、创建实现CompilerPassInterface的类(如FormatterPass),在process方法中调用findTaggedServiceIds获取标记服务,利用Reference对象构建引用数组,并按标签属性(如priority)排序后通过setArgument注入;3.编译器Pass需在Bundle扩展类或Kernel的497 收藏

在Symfony中将服务标签配置转为数组的标准方式是使用编译器Pass,在容器编译阶段收集带有指定标签的服务并注入目标服务;2.通过定义标签(如app.formatter)、创建实现CompilerPassInterface的类(如FormatterPass),在process方法中调用findTaggedServiceIds获取标记服务,利用Reference对象构建引用数组,并按标签属性(如priority)排序后通过setArgument注入;3.编译器Pass需在Bundle扩展类或Kernel的497 收藏 本文介绍如何在Timber+WordPress环境中,将单篇文章页的「上一篇/下一篇」按钮改造为循环导航:到达最后一篇时点击「下一篇」自动跳转至第一篇,反之亦然。497 收藏

本文介绍如何在Timber+WordPress环境中,将单篇文章页的「上一篇/下一篇」按钮改造为循环导航:到达最后一篇时点击「下一篇」自动跳转至第一篇,反之亦然。497 收藏 array_filter()配合preg_match()是PHP正则筛选数组的标准解法,需用匿名函数封装preg_match()并注意字符串类型判断、修饰符使用及用户输入转义。497 收藏

array_filter()配合preg_match()是PHP正则筛选数组的标准解法,需用匿名函数封装preg_match()并注意字符串类型判断、修饰符使用及用户输入转义。497 收藏 PHP小数排序乱序因sort()默认字符串比较;应使用floatval()安全转换,关联数组用uasort(),大数据量优先SQL层数值排序并处理NULL,同时注意前端浮点误差与输入格式。497 收藏

PHP小数排序乱序因sort()默认字符串比较;应使用floatval()安全转换,关联数组用uasort(),大数据量优先SQL层数值排序并处理NULL,同时注意前端浮点误差与输入格式。497 收藏 抽象类是不能被实例化的类,用于定义子类的统一接口和部分实现。在PHP中,使用abstract关键字声明抽象类,可包含抽象方法(无方法体)和具体方法(有实现)。子类继承时必须实现所有抽象方法,否则也需声明为抽象类。抽象类规范子类行为并支持代码复用,适用于具有共同逻辑但实现不同的场景,如基类模板、框架结构设计等。通过继承抽象类并实现其抽象方法,子类可被实例化并调用父类及自身方法,提升代码可维护性和扩展性。497 收藏

抽象类是不能被实例化的类,用于定义子类的统一接口和部分实现。在PHP中,使用abstract关键字声明抽象类,可包含抽象方法(无方法体)和具体方法(有实现)。子类继承时必须实现所有抽象方法,否则也需声明为抽象类。抽象类规范子类行为并支持代码复用,适用于具有共同逻辑但实现不同的场景,如基类模板、框架结构设计等。通过继承抽象类并实现其抽象方法,子类可被实例化并调用父类及自身方法,提升代码可维护性和扩展性。497 收藏