-

PHP文件开头的UTF-8BOM头(0xEF0xBB0xBF)会导致空白输出、JSON解析失败等问题;可通过Notepad++转码、sed命令、PowerShell脚本、PHP遍历脚本或ltrim()运行时过滤五种方法清除。

-

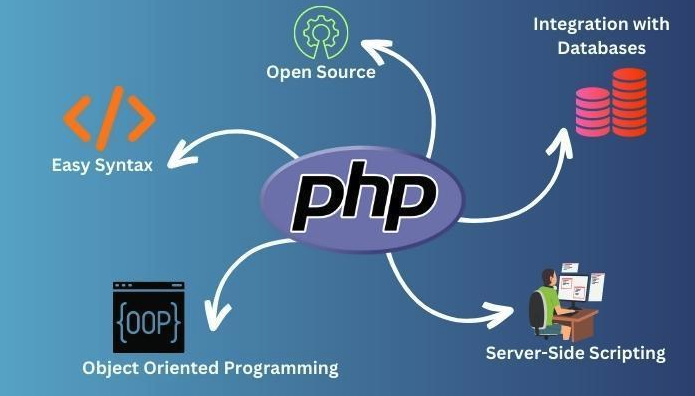

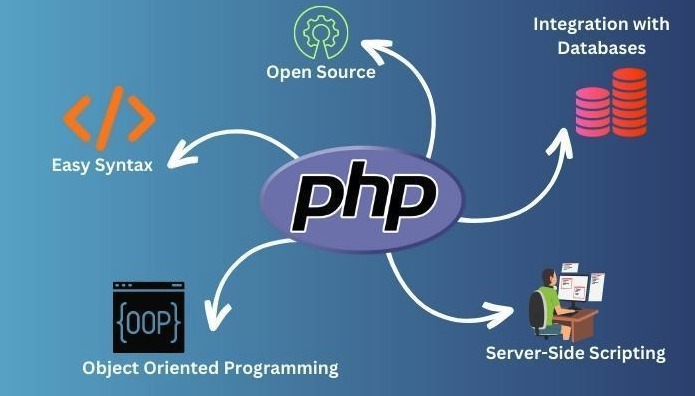

搭建PHP开发环境的关键是选择合适的工具并完成基础配置。一、推荐使用XAMPP、WAMP/MAMP或Docker等集成环境快速部署服务器;二、安装后需配置php.ini启用扩展,并可选配虚拟主机提升多项目管理效率;三、通过编写简单PHP文件测试环境是否成功运行;四、推荐配合代码编辑器、数据库管理工具和版本控制系统提升开发效率。按照上述步骤操作,半天内即可完成完整的PHP开发环境搭建。

-

file_get_contents默认打不开远程URL是因为PHP配置中allow_url_fopen被禁用;替代方案包括stream_context_create+fopen、fsockopen直连和file()配合上下文,其中前者最轻量可控。

-

PHP魔术方法以双下划线开头,在特定条件下自动调用,用于增强对象行为控制。①__construct()在对象创建时初始化属性或资源;②__destruct()在对象销毁前释放资源如关闭数据库连接;③__get()和__set()处理不可见或不存在属性的读写,支持动态属性与懒加载,并配合__isset()和__unset()管理属性存在性;④__call()和__callStatic()分别捕获未定义实例与静态方法调用,适用于API网关或插件系统;⑤__toString()规定对象转字符串时的输出内容,必须

-

答案是调试PHP接口需模拟异常输入、主动捕获异常、测试极端环境并借助日志工具。首先验证空值、类型错误、超长数据等非法输入,使用json_decode容错和filter_var校验;其次用try-catch处理数据库、文件、网络异常,并抛出自定义异常;再通过设置执行时间、内存限制模拟服务器压力,结合register_shutdown_function检测致命错误;最后利用error_log记录请求流程,配合Xdebug、Postman或curl发送异常请求,开启PHP错误日志,确保问题可追溯。关键是全面覆盖

-

PHP关联数组默认不支持数字索引直接访问,但可通过array_values()提取值序列后按整数下标获取元素,确保顺序可靠且无需硬编码键名。

-

本文介绍如何在PHP中根据book_title字段将第二个数组中的read和selected值精准合并到第一个数组对应项中,支持非严格索引匹配、缺失项保留原值,并提供健壮、可复用的实现方案。

-

PHP接口是定义行为规范的契约,确保类实现指定方法,从而实现多态、解耦和扩展性。通过接口,不同类可统一处理,支持依赖注入与单元测试,提升代码可维护性。一个类可实现多个接口,弥补单继承限制,适用于定义“能做什么”而非“是什么”的场景。

-

count()和sizeof()功能完全相同,均用于统计数组元素数量,其中count()是官方推荐函数,支持递归计数;sizeof()为其同义词,无性能差异;使用前应通过is_array()校验类型以避免警告。

-

最恰当的方式取决于是否修改原数组及PHP版本:end()不修改数组但需防空;array_pop()会修改原数组;count()仅适用于数字索引;PHP7.3+推荐array_key_last(),兼容所有数组类型且安全。

-

避免循环中使用.=拼接,改用数组缓存后implode;2.无变量时用单引号减少解析开销;3.优先使用strpos、str_replace等高效函数;4.缓存如strlen结果,避免重复计算。

-

PHP不直接解决视频卡顿,只能通过正确实现Range请求支持(如206响应、Content-Range头)来辅助流式播放;最优方案是用Nginx/Apache原生服务视频,PHP仅做权限控制。

-

使用SMTP可解决PHP邮件投递问题,推荐通过PHPMailer或SwiftMailer配置SMTP发送邮件,确保正确设置服务器参数、认证信息及端口,并检查防火墙、DNS与凭据以避免超时或认证失败。

-

答案是while循环在条件为真时重复执行代码。PHP中while循环先判断条件,成立则执行大括号内代码,如$count=1;while($count<=5){echo$count;$count++;}可输出1到5,若条件初始为假则不执行。

-

微博t.cn短链接跳转需手动模拟多层重定向,提取并解码base64参数,严格携带Cookie、Referer和User-Agent,否则易被导向登录页或返回403。

PHP文件开头的UTF-8BOM头(0xEF0xBB0xBF)会导致空白输出、JSON解析失败等问题;可通过Notepad++转码、sed命令、PowerShell脚本、PHP遍历脚本或ltrim()运行时过滤五种方法清除。275 收藏

PHP文件开头的UTF-8BOM头(0xEF0xBB0xBF)会导致空白输出、JSON解析失败等问题;可通过Notepad++转码、sed命令、PowerShell脚本、PHP遍历脚本或ltrim()运行时过滤五种方法清除。275 收藏 搭建PHP开发环境的关键是选择合适的工具并完成基础配置。一、推荐使用XAMPP、WAMP/MAMP或Docker等集成环境快速部署服务器;二、安装后需配置php.ini启用扩展,并可选配虚拟主机提升多项目管理效率;三、通过编写简单PHP文件测试环境是否成功运行;四、推荐配合代码编辑器、数据库管理工具和版本控制系统提升开发效率。按照上述步骤操作,半天内即可完成完整的PHP开发环境搭建。139 收藏

搭建PHP开发环境的关键是选择合适的工具并完成基础配置。一、推荐使用XAMPP、WAMP/MAMP或Docker等集成环境快速部署服务器;二、安装后需配置php.ini启用扩展,并可选配虚拟主机提升多项目管理效率;三、通过编写简单PHP文件测试环境是否成功运行;四、推荐配合代码编辑器、数据库管理工具和版本控制系统提升开发效率。按照上述步骤操作,半天内即可完成完整的PHP开发环境搭建。139 收藏 file_get_contents默认打不开远程URL是因为PHP配置中allow_url_fopen被禁用;替代方案包括stream_context_create+fopen、fsockopen直连和file()配合上下文,其中前者最轻量可控。387 收藏

file_get_contents默认打不开远程URL是因为PHP配置中allow_url_fopen被禁用;替代方案包括stream_context_create+fopen、fsockopen直连和file()配合上下文,其中前者最轻量可控。387 收藏 PHP魔术方法以双下划线开头,在特定条件下自动调用,用于增强对象行为控制。①__construct()在对象创建时初始化属性或资源;②__destruct()在对象销毁前释放资源如关闭数据库连接;③__get()和__set()处理不可见或不存在属性的读写,支持动态属性与懒加载,并配合__isset()和__unset()管理属性存在性;④__call()和__callStatic()分别捕获未定义实例与静态方法调用,适用于API网关或插件系统;⑤__toString()规定对象转字符串时的输出内容,必须208 收藏

PHP魔术方法以双下划线开头,在特定条件下自动调用,用于增强对象行为控制。①__construct()在对象创建时初始化属性或资源;②__destruct()在对象销毁前释放资源如关闭数据库连接;③__get()和__set()处理不可见或不存在属性的读写,支持动态属性与懒加载,并配合__isset()和__unset()管理属性存在性;④__call()和__callStatic()分别捕获未定义实例与静态方法调用,适用于API网关或插件系统;⑤__toString()规定对象转字符串时的输出内容,必须208 收藏 答案是调试PHP接口需模拟异常输入、主动捕获异常、测试极端环境并借助日志工具。首先验证空值、类型错误、超长数据等非法输入,使用json_decode容错和filter_var校验;其次用try-catch处理数据库、文件、网络异常,并抛出自定义异常;再通过设置执行时间、内存限制模拟服务器压力,结合register_shutdown_function检测致命错误;最后利用error_log记录请求流程,配合Xdebug、Postman或curl发送异常请求,开启PHP错误日志,确保问题可追溯。关键是全面覆盖244 收藏

答案是调试PHP接口需模拟异常输入、主动捕获异常、测试极端环境并借助日志工具。首先验证空值、类型错误、超长数据等非法输入,使用json_decode容错和filter_var校验;其次用try-catch处理数据库、文件、网络异常,并抛出自定义异常;再通过设置执行时间、内存限制模拟服务器压力,结合register_shutdown_function检测致命错误;最后利用error_log记录请求流程,配合Xdebug、Postman或curl发送异常请求,开启PHP错误日志,确保问题可追溯。关键是全面覆盖244 收藏 PHP关联数组默认不支持数字索引直接访问,但可通过array_values()提取值序列后按整数下标获取元素,确保顺序可靠且无需硬编码键名。205 收藏

PHP关联数组默认不支持数字索引直接访问,但可通过array_values()提取值序列后按整数下标获取元素,确保顺序可靠且无需硬编码键名。205 收藏 本文介绍如何在PHP中根据book_title字段将第二个数组中的read和selected值精准合并到第一个数组对应项中,支持非严格索引匹配、缺失项保留原值,并提供健壮、可复用的实现方案。243 收藏

本文介绍如何在PHP中根据book_title字段将第二个数组中的read和selected值精准合并到第一个数组对应项中,支持非严格索引匹配、缺失项保留原值,并提供健壮、可复用的实现方案。243 收藏 PHP接口是定义行为规范的契约,确保类实现指定方法,从而实现多态、解耦和扩展性。通过接口,不同类可统一处理,支持依赖注入与单元测试,提升代码可维护性。一个类可实现多个接口,弥补单继承限制,适用于定义“能做什么”而非“是什么”的场景。404 收藏

PHP接口是定义行为规范的契约,确保类实现指定方法,从而实现多态、解耦和扩展性。通过接口,不同类可统一处理,支持依赖注入与单元测试,提升代码可维护性。一个类可实现多个接口,弥补单继承限制,适用于定义“能做什么”而非“是什么”的场景。404 收藏 count()和sizeof()功能完全相同,均用于统计数组元素数量,其中count()是官方推荐函数,支持递归计数;sizeof()为其同义词,无性能差异;使用前应通过is_array()校验类型以避免警告。482 收藏

count()和sizeof()功能完全相同,均用于统计数组元素数量,其中count()是官方推荐函数,支持递归计数;sizeof()为其同义词,无性能差异;使用前应通过is_array()校验类型以避免警告。482 收藏 最恰当的方式取决于是否修改原数组及PHP版本:end()不修改数组但需防空;array_pop()会修改原数组;count()仅适用于数字索引;PHP7.3+推荐array_key_last(),兼容所有数组类型且安全。199 收藏

最恰当的方式取决于是否修改原数组及PHP版本:end()不修改数组但需防空;array_pop()会修改原数组;count()仅适用于数字索引;PHP7.3+推荐array_key_last(),兼容所有数组类型且安全。199 收藏 避免循环中使用.=拼接,改用数组缓存后implode;2.无变量时用单引号减少解析开销;3.优先使用strpos、str_replace等高效函数;4.缓存如strlen结果,避免重复计算。141 收藏

避免循环中使用.=拼接,改用数组缓存后implode;2.无变量时用单引号减少解析开销;3.优先使用strpos、str_replace等高效函数;4.缓存如strlen结果,避免重复计算。141 收藏 PHP不直接解决视频卡顿,只能通过正确实现Range请求支持(如206响应、Content-Range头)来辅助流式播放;最优方案是用Nginx/Apache原生服务视频,PHP仅做权限控制。439 收藏

PHP不直接解决视频卡顿,只能通过正确实现Range请求支持(如206响应、Content-Range头)来辅助流式播放;最优方案是用Nginx/Apache原生服务视频,PHP仅做权限控制。439 收藏 使用SMTP可解决PHP邮件投递问题,推荐通过PHPMailer或SwiftMailer配置SMTP发送邮件,确保正确设置服务器参数、认证信息及端口,并检查防火墙、DNS与凭据以避免超时或认证失败。368 收藏

使用SMTP可解决PHP邮件投递问题,推荐通过PHPMailer或SwiftMailer配置SMTP发送邮件,确保正确设置服务器参数、认证信息及端口,并检查防火墙、DNS与凭据以避免超时或认证失败。368 收藏 答案是while循环在条件为真时重复执行代码。PHP中while循环先判断条件,成立则执行大括号内代码,如$count=1;while($count<=5){echo$count;$count++;}可输出1到5,若条件初始为假则不执行。239 收藏

答案是while循环在条件为真时重复执行代码。PHP中while循环先判断条件,成立则执行大括号内代码,如$count=1;while($count<=5){echo$count;$count++;}可输出1到5,若条件初始为假则不执行。239 收藏 微博t.cn短链接跳转需手动模拟多层重定向,提取并解码base64参数,严格携带Cookie、Referer和User-Agent,否则易被导向登录页或返回403。400 收藏

微博t.cn短链接跳转需手动模拟多层重定向,提取并解码base64参数,严格携带Cookie、Referer和User-Agent,否则易被导向登录页或返回403。400 收藏