-

在Linux系统上部署GitLab有多种方法,可以选择手动安装或者利用Docker容器。下面是一份简单的指引,帮助你在Linux集群中构建GitLab。基础准备挑选操作系统:推荐选用Ubuntu或CentOS之类的主流Linux版本。硬件需求:CPU:至少四个核心。内存:不低于8GB。存储:最少要有100GB的空闲存储。网络设置:保证服务器有稳定网络连接,并且开放HTTP(80端口)与HTTPS(443端口),方便外界访问。依赖项安装针对基于RPM的Linux发行版(例如CentOS),一般需要安装这些依

-

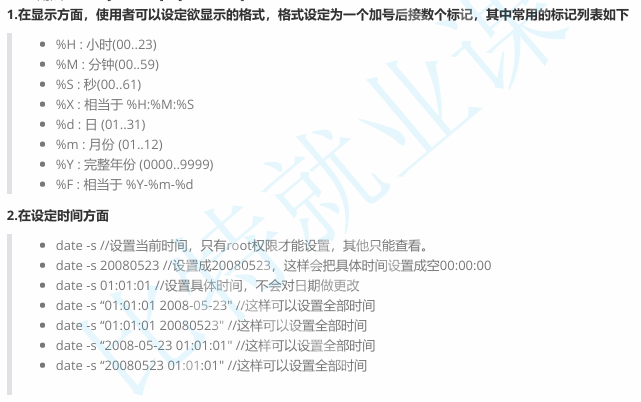

在Linux操作系统中,日志分析是一个关键的技术领域,能够协助我们发现系统异常、解决故障、提升性能以及检测入侵行为。以下是基于Linux系统执行日志分析的一些基本技巧与流程:日志文件的存放位置Linux系统的日志文档一般储存在/var/log文件夹内。以下列举了一些典型的日志文档及其涵盖的内容:/var/log/messages:保存系统常规性的通知。/var/log/syslog:储存系统的众多信息。/var/log/auth.log或/var/log/secure:储存系统的身份验证日志及相关

-

普通文件->以“-”开头目录(文件夹)->以"d"开头当你创建一个空文件的时候,这个空文件也是占据空间的,虽然这个文件的文件内容是空的,但它还有文件大小、文件名、文件创建时间等一系列属性,这些数据会被计算机保存下来。所以:文件=文件内容+文件属性->因此对文件的操作可以分为两种:对文件内容进行操作对文件属性进行操作在学习命令之前,先补充一点小知识:Linux的所有文件系统结构是一个多叉树结构,其中Linux的非叶子节点一定是目录。而叶子节点只能是空目录或者文件。路径分为绝对路径(具

-

Linux服务器账户管理是安全首要防线,因其直接控制“谁能做什么”,弱密码或权限过大易成攻击突破口。要加固账户安全,需系统性方法:1.遵循最小权限原则,禁用root直接登录,通过sudo授权特定用户执行管理任务;2.强化密码策略,设置复杂度要求(含大小写、数字、特殊字符)、定期更换及历史记录防止复用;3.SSH访问启用密钥认证,禁用密码登录并修改默认端口;4.精细化配置sudoers文件,明确允许执行的命令及是否需要密码;5.实施持续审计,利用auditd、history、last等工具监控登录与命令执行

-

高可用Web服务器集群通过消除单点故障确保服务连续性,主要依赖Nginx和Keepalived实现。1.Nginx作为反向代理和负载均衡器,将流量按算法(如轮询、IP哈希、最少连接)分发至多台后端服务器,并转发请求头以保留客户端信息;2.Keepalived利用VRRP协议管理虚拟IP(VIP),通过健康检查脚本监控Nginx状态,主节点故障时自动切换至备用节点,保障服务不中断。该架构有效提升了用户体验、业务连续性,并支持无停机维护升级。

-

SSH是安全远程登录协议,通过加密保障数据传输安全;2.大多数Linux系统默认安装OpenSSH客户端,可用ssh-V检查;3.使用ssh用户名@IP连接服务器,如sshalice@192.168.1.100;4.非标准端口需加-p参数,如ssh-p2222;5.可用-i指定私钥、-v调试、-C压缩;6.配置公钥认证实现免密登录:ssh-keygen生成密钥,ssh-copy-id上传公钥。

-

重启Linux系统可使用reboot、shutdown-rnow、init6或systemctlreboot命令,推荐在systemd系统中使用sudosystemctlreboot;远程操作时应设置延迟重启并通知相关人员,避免服务中断;需具备sudo权限,重启前应检查在线用户、关键进程及服务配置,确保数据安全与系统稳定。

-

使用cat、find结合cat、awk、tar和dd命令可合并Linux小文件。cat用于文本合并,find筛选后合并,awk添加分隔符,tar打包保留结构,dd精确拼接二进制文件。

-

Linux日志轮转的核心工具是logrotate,其配置主要位于/etc/logrotate.conf和/etc/logrotate.d/目录下。1.为特定应用配置logrotate时,应在/etc/logrotate.d/创建独立文件,如/var/log/my_application/*.log{dailyrotate7compressmissingoknotifemptycreate0640myusermygrouppostrotate...endscript};2.配置项含义明确:daily定义每天

-

使用UUID挂载磁盘可避免设备路径变化导致的问题。1、通过lsblk-f或sudoblkid/dev/sdX查看分区UUID;2、如需重新生成,ext4用sudotune2fs/dev/sdX-Urandom,xfs需卸载后mkfs.xfs-f重建;3、编辑/etc/fstab前备份,添加“UUID=xxx挂载点文件系统defaults02”条目;4、运行sudomount-oremount,ro/和sudomount-a测试配置无误后,可安全重启生效。操作完成后可通过cd挂载点&&ls验证访问。

-

Home目录在Linux操作系统中是非常重要的一个目录,它是每个用户的家目录,用来存放用户的个人文件、文档、设置和配置文件等。Home目录的功能十分丰富和重要,本文将对Linux系统中Home目录的功能进行解析。一、Home目录的位置和命名约定在Linux系统中,每个用户都有一个独立的Home目录,其位置一般位于根目录下的"/home"目录下,而且该目录采用

-

LinuxGem是一种在计算机领域中常见的术语,指的是在Linux操作系统上表现出色、特别优秀的软件或应用程序。Linux操作系统本身就是一个开源的操作系统,拥有众多开发者和社区的支持,因此在Linux上很容易找到高质量、功能强大的软件。然而,即使在这么多的精品软件中,仍然有一些被称为“LinuxGem”的软件,它们凭借出色的设计、性能和功能,在Linu

-

配置Linux系统以支持实时图像处理与计算机视觉开发引言:计算机视觉作为人工智能的重要分支之一,近年来在各个领域都取得了巨大的发展。实现实时图像处理和计算机视觉开发需要一个强大的平台来支持,而Linux系统作为一种自由开放且功能强大的操作系统,成为了开发者们的首选。本文将介绍如何配置Linux系统以支持实时图像处理与计算机视觉开发,并提供代码示例供读者参考。

-

如何使用网络IDS保护CentOS服务器免受网络攻击导言:随着网络的快速发展和使用,在互联网上保护服务器免受各种网络攻击的重要性愈发显现。网络入侵检测系统(IntrusionDetectionSystem,IDS)是一种用于检测和阻止恶意网络活动的重要工具。本文将向您介绍如何在CentOS服务器上使用网络IDS来保护您的服务器免受网络攻击。一、什么是网络

-

whereiswhereis命令用来查找二进制文件、源代码和帮助手册。whereis仅在常用的几个安装目录的范围内查找,不会查找整个系统上的所有文件。这虽然是whereis的局限性,但也正是由于这个原因,whereis的查找速度非常快。另外值得注意的是,whereis不会查找那些shell内置的命令。比如,我们要查找ls命令:whereisls结果如下,其中/bin/ls是ls的路径,另外两个是帮助手册的路径。ls:/bin/ls/usr/share/man/man1/ls.1.gz/usr/share/

在Linux系统上部署GitLab有多种方法,可以选择手动安装或者利用Docker容器。下面是一份简单的指引,帮助你在Linux集群中构建GitLab。基础准备挑选操作系统:推荐选用Ubuntu或CentOS之类的主流Linux版本。硬件需求:CPU:至少四个核心。内存:不低于8GB。存储:最少要有100GB的空闲存储。网络设置:保证服务器有稳定网络连接,并且开放HTTP(80端口)与HTTPS(443端口),方便外界访问。依赖项安装针对基于RPM的Linux发行版(例如CentOS),一般需要安装这些依490 收藏

在Linux系统上部署GitLab有多种方法,可以选择手动安装或者利用Docker容器。下面是一份简单的指引,帮助你在Linux集群中构建GitLab。基础准备挑选操作系统:推荐选用Ubuntu或CentOS之类的主流Linux版本。硬件需求:CPU:至少四个核心。内存:不低于8GB。存储:最少要有100GB的空闲存储。网络设置:保证服务器有稳定网络连接,并且开放HTTP(80端口)与HTTPS(443端口),方便外界访问。依赖项安装针对基于RPM的Linux发行版(例如CentOS),一般需要安装这些依490 收藏 在Linux操作系统中,日志分析是一个关键的技术领域,能够协助我们发现系统异常、解决故障、提升性能以及检测入侵行为。以下是基于Linux系统执行日志分析的一些基本技巧与流程:日志文件的存放位置Linux系统的日志文档一般储存在/var/log文件夹内。以下列举了一些典型的日志文档及其涵盖的内容:/var/log/messages:保存系统常规性的通知。/var/log/syslog:储存系统的众多信息。/var/log/auth.log或/var/log/secure:储存系统的身份验证日志及相关490 收藏

在Linux操作系统中,日志分析是一个关键的技术领域,能够协助我们发现系统异常、解决故障、提升性能以及检测入侵行为。以下是基于Linux系统执行日志分析的一些基本技巧与流程:日志文件的存放位置Linux系统的日志文档一般储存在/var/log文件夹内。以下列举了一些典型的日志文档及其涵盖的内容:/var/log/messages:保存系统常规性的通知。/var/log/syslog:储存系统的众多信息。/var/log/auth.log或/var/log/secure:储存系统的身份验证日志及相关490 收藏 普通文件->以“-”开头目录(文件夹)->以"d"开头当你创建一个空文件的时候,这个空文件也是占据空间的,虽然这个文件的文件内容是空的,但它还有文件大小、文件名、文件创建时间等一系列属性,这些数据会被计算机保存下来。所以:文件=文件内容+文件属性->因此对文件的操作可以分为两种:对文件内容进行操作对文件属性进行操作在学习命令之前,先补充一点小知识:Linux的所有文件系统结构是一个多叉树结构,其中Linux的非叶子节点一定是目录。而叶子节点只能是空目录或者文件。路径分为绝对路径(具490 收藏

普通文件->以“-”开头目录(文件夹)->以"d"开头当你创建一个空文件的时候,这个空文件也是占据空间的,虽然这个文件的文件内容是空的,但它还有文件大小、文件名、文件创建时间等一系列属性,这些数据会被计算机保存下来。所以:文件=文件内容+文件属性->因此对文件的操作可以分为两种:对文件内容进行操作对文件属性进行操作在学习命令之前,先补充一点小知识:Linux的所有文件系统结构是一个多叉树结构,其中Linux的非叶子节点一定是目录。而叶子节点只能是空目录或者文件。路径分为绝对路径(具490 收藏 Linux服务器账户管理是安全首要防线,因其直接控制“谁能做什么”,弱密码或权限过大易成攻击突破口。要加固账户安全,需系统性方法:1.遵循最小权限原则,禁用root直接登录,通过sudo授权特定用户执行管理任务;2.强化密码策略,设置复杂度要求(含大小写、数字、特殊字符)、定期更换及历史记录防止复用;3.SSH访问启用密钥认证,禁用密码登录并修改默认端口;4.精细化配置sudoers文件,明确允许执行的命令及是否需要密码;5.实施持续审计,利用auditd、history、last等工具监控登录与命令执行490 收藏

Linux服务器账户管理是安全首要防线,因其直接控制“谁能做什么”,弱密码或权限过大易成攻击突破口。要加固账户安全,需系统性方法:1.遵循最小权限原则,禁用root直接登录,通过sudo授权特定用户执行管理任务;2.强化密码策略,设置复杂度要求(含大小写、数字、特殊字符)、定期更换及历史记录防止复用;3.SSH访问启用密钥认证,禁用密码登录并修改默认端口;4.精细化配置sudoers文件,明确允许执行的命令及是否需要密码;5.实施持续审计,利用auditd、history、last等工具监控登录与命令执行490 收藏 高可用Web服务器集群通过消除单点故障确保服务连续性,主要依赖Nginx和Keepalived实现。1.Nginx作为反向代理和负载均衡器,将流量按算法(如轮询、IP哈希、最少连接)分发至多台后端服务器,并转发请求头以保留客户端信息;2.Keepalived利用VRRP协议管理虚拟IP(VIP),通过健康检查脚本监控Nginx状态,主节点故障时自动切换至备用节点,保障服务不中断。该架构有效提升了用户体验、业务连续性,并支持无停机维护升级。490 收藏

高可用Web服务器集群通过消除单点故障确保服务连续性,主要依赖Nginx和Keepalived实现。1.Nginx作为反向代理和负载均衡器,将流量按算法(如轮询、IP哈希、最少连接)分发至多台后端服务器,并转发请求头以保留客户端信息;2.Keepalived利用VRRP协议管理虚拟IP(VIP),通过健康检查脚本监控Nginx状态,主节点故障时自动切换至备用节点,保障服务不中断。该架构有效提升了用户体验、业务连续性,并支持无停机维护升级。490 收藏 SSH是安全远程登录协议,通过加密保障数据传输安全;2.大多数Linux系统默认安装OpenSSH客户端,可用ssh-V检查;3.使用ssh用户名@IP连接服务器,如sshalice@192.168.1.100;4.非标准端口需加-p参数,如ssh-p2222;5.可用-i指定私钥、-v调试、-C压缩;6.配置公钥认证实现免密登录:ssh-keygen生成密钥,ssh-copy-id上传公钥。490 收藏

SSH是安全远程登录协议,通过加密保障数据传输安全;2.大多数Linux系统默认安装OpenSSH客户端,可用ssh-V检查;3.使用ssh用户名@IP连接服务器,如sshalice@192.168.1.100;4.非标准端口需加-p参数,如ssh-p2222;5.可用-i指定私钥、-v调试、-C压缩;6.配置公钥认证实现免密登录:ssh-keygen生成密钥,ssh-copy-id上传公钥。490 收藏 重启Linux系统可使用reboot、shutdown-rnow、init6或systemctlreboot命令,推荐在systemd系统中使用sudosystemctlreboot;远程操作时应设置延迟重启并通知相关人员,避免服务中断;需具备sudo权限,重启前应检查在线用户、关键进程及服务配置,确保数据安全与系统稳定。490 收藏

重启Linux系统可使用reboot、shutdown-rnow、init6或systemctlreboot命令,推荐在systemd系统中使用sudosystemctlreboot;远程操作时应设置延迟重启并通知相关人员,避免服务中断;需具备sudo权限,重启前应检查在线用户、关键进程及服务配置,确保数据安全与系统稳定。490 收藏 使用cat、find结合cat、awk、tar和dd命令可合并Linux小文件。cat用于文本合并,find筛选后合并,awk添加分隔符,tar打包保留结构,dd精确拼接二进制文件。490 收藏

使用cat、find结合cat、awk、tar和dd命令可合并Linux小文件。cat用于文本合并,find筛选后合并,awk添加分隔符,tar打包保留结构,dd精确拼接二进制文件。490 收藏 Linux日志轮转的核心工具是logrotate,其配置主要位于/etc/logrotate.conf和/etc/logrotate.d/目录下。1.为特定应用配置logrotate时,应在/etc/logrotate.d/创建独立文件,如/var/log/my_application/*.log{dailyrotate7compressmissingoknotifemptycreate0640myusermygrouppostrotate...endscript};2.配置项含义明确:daily定义每天490 收藏

Linux日志轮转的核心工具是logrotate,其配置主要位于/etc/logrotate.conf和/etc/logrotate.d/目录下。1.为特定应用配置logrotate时,应在/etc/logrotate.d/创建独立文件,如/var/log/my_application/*.log{dailyrotate7compressmissingoknotifemptycreate0640myusermygrouppostrotate...endscript};2.配置项含义明确:daily定义每天490 收藏 使用UUID挂载磁盘可避免设备路径变化导致的问题。1、通过lsblk-f或sudoblkid/dev/sdX查看分区UUID;2、如需重新生成,ext4用sudotune2fs/dev/sdX-Urandom,xfs需卸载后mkfs.xfs-f重建;3、编辑/etc/fstab前备份,添加“UUID=xxx挂载点文件系统defaults02”条目;4、运行sudomount-oremount,ro/和sudomount-a测试配置无误后,可安全重启生效。操作完成后可通过cd挂载点&&ls验证访问。490 收藏

使用UUID挂载磁盘可避免设备路径变化导致的问题。1、通过lsblk-f或sudoblkid/dev/sdX查看分区UUID;2、如需重新生成,ext4用sudotune2fs/dev/sdX-Urandom,xfs需卸载后mkfs.xfs-f重建;3、编辑/etc/fstab前备份,添加“UUID=xxx挂载点文件系统defaults02”条目;4、运行sudomount-oremount,ro/和sudomount-a测试配置无误后,可安全重启生效。操作完成后可通过cd挂载点&&ls验证访问。490 收藏 Home目录在Linux操作系统中是非常重要的一个目录,它是每个用户的家目录,用来存放用户的个人文件、文档、设置和配置文件等。Home目录的功能十分丰富和重要,本文将对Linux系统中Home目录的功能进行解析。一、Home目录的位置和命名约定在Linux系统中,每个用户都有一个独立的Home目录,其位置一般位于根目录下的"/home"目录下,而且该目录采用489 收藏

Home目录在Linux操作系统中是非常重要的一个目录,它是每个用户的家目录,用来存放用户的个人文件、文档、设置和配置文件等。Home目录的功能十分丰富和重要,本文将对Linux系统中Home目录的功能进行解析。一、Home目录的位置和命名约定在Linux系统中,每个用户都有一个独立的Home目录,其位置一般位于根目录下的"/home"目录下,而且该目录采用489 收藏 LinuxGem是一种在计算机领域中常见的术语,指的是在Linux操作系统上表现出色、特别优秀的软件或应用程序。Linux操作系统本身就是一个开源的操作系统,拥有众多开发者和社区的支持,因此在Linux上很容易找到高质量、功能强大的软件。然而,即使在这么多的精品软件中,仍然有一些被称为“LinuxGem”的软件,它们凭借出色的设计、性能和功能,在Linu489 收藏

LinuxGem是一种在计算机领域中常见的术语,指的是在Linux操作系统上表现出色、特别优秀的软件或应用程序。Linux操作系统本身就是一个开源的操作系统,拥有众多开发者和社区的支持,因此在Linux上很容易找到高质量、功能强大的软件。然而,即使在这么多的精品软件中,仍然有一些被称为“LinuxGem”的软件,它们凭借出色的设计、性能和功能,在Linu489 收藏 配置Linux系统以支持实时图像处理与计算机视觉开发引言:计算机视觉作为人工智能的重要分支之一,近年来在各个领域都取得了巨大的发展。实现实时图像处理和计算机视觉开发需要一个强大的平台来支持,而Linux系统作为一种自由开放且功能强大的操作系统,成为了开发者们的首选。本文将介绍如何配置Linux系统以支持实时图像处理与计算机视觉开发,并提供代码示例供读者参考。489 收藏

配置Linux系统以支持实时图像处理与计算机视觉开发引言:计算机视觉作为人工智能的重要分支之一,近年来在各个领域都取得了巨大的发展。实现实时图像处理和计算机视觉开发需要一个强大的平台来支持,而Linux系统作为一种自由开放且功能强大的操作系统,成为了开发者们的首选。本文将介绍如何配置Linux系统以支持实时图像处理与计算机视觉开发,并提供代码示例供读者参考。489 收藏 如何使用网络IDS保护CentOS服务器免受网络攻击导言:随着网络的快速发展和使用,在互联网上保护服务器免受各种网络攻击的重要性愈发显现。网络入侵检测系统(IntrusionDetectionSystem,IDS)是一种用于检测和阻止恶意网络活动的重要工具。本文将向您介绍如何在CentOS服务器上使用网络IDS来保护您的服务器免受网络攻击。一、什么是网络489 收藏

如何使用网络IDS保护CentOS服务器免受网络攻击导言:随着网络的快速发展和使用,在互联网上保护服务器免受各种网络攻击的重要性愈发显现。网络入侵检测系统(IntrusionDetectionSystem,IDS)是一种用于检测和阻止恶意网络活动的重要工具。本文将向您介绍如何在CentOS服务器上使用网络IDS来保护您的服务器免受网络攻击。一、什么是网络489 收藏 whereiswhereis命令用来查找二进制文件、源代码和帮助手册。whereis仅在常用的几个安装目录的范围内查找,不会查找整个系统上的所有文件。这虽然是whereis的局限性,但也正是由于这个原因,whereis的查找速度非常快。另外值得注意的是,whereis不会查找那些shell内置的命令。比如,我们要查找ls命令:whereisls结果如下,其中/bin/ls是ls的路径,另外两个是帮助手册的路径。ls:/bin/ls/usr/share/man/man1/ls.1.gz/usr/share/489 收藏

whereiswhereis命令用来查找二进制文件、源代码和帮助手册。whereis仅在常用的几个安装目录的范围内查找,不会查找整个系统上的所有文件。这虽然是whereis的局限性,但也正是由于这个原因,whereis的查找速度非常快。另外值得注意的是,whereis不会查找那些shell内置的命令。比如,我们要查找ls命令:whereisls结果如下,其中/bin/ls是ls的路径,另外两个是帮助手册的路径。ls:/bin/ls/usr/share/man/man1/ls.1.gz/usr/share/489 收藏