-

首先确认数据库连接参数配置正确,然后选择MySQLi或PDO扩展建立连接;使用预处理语句执行查询与数据操作,确保设置字符集并处理异常,防止SQL注入。

-

PHP中向数组追加元素有三种方法:一、for循环用array_push()或索引赋值;二、foreach循环处理关联数组并转换值;三、while循环手动维护索引递增存入数据。

-

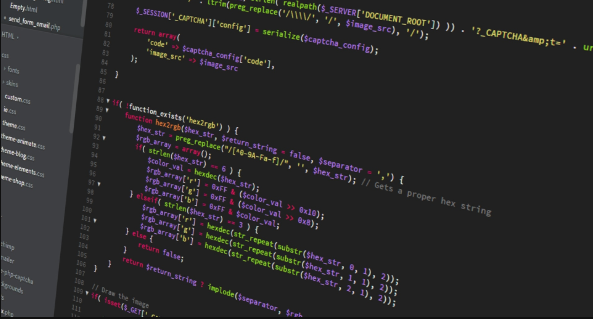

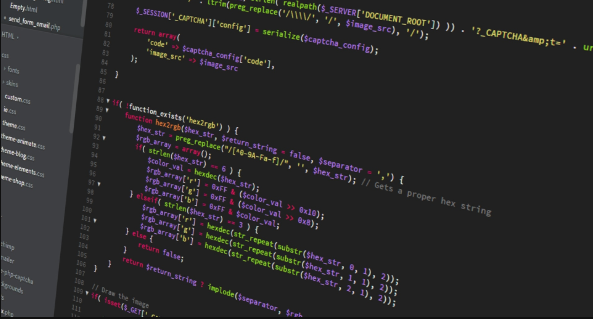

PHP8.4中自定义异常必须继承Exception或其子类,不可实现Throwable;推荐使用LogicException或RuntimeException语义化继承,并利用构造函数参数提升简化定义。

-

Laravel通过Artisan命令创建项目并配置routes/web.php实现路由,ThinkPHP用Composer安装后生成控制器访问模块,两者均通过配置文件设置数据库连接。

-

答案:PHP通过setcookie()函数设置Cookie,$_COOKIE数组读取,删除则需设过期时间。核心是利用setcookie()发送Cookie头信息,浏览器存储后每次请求携带,服务端通过$_COOKIE获取;作用域由path和domain控制,生命周期由expire决定;安全上应启用secure、httponly和SameSite属性防XSS与CSRF;敏感数据宜存Session,Session依赖Cookie传ID,服务端存储状态更安全。

-

使用Swagger、Apidoc和PHPDoc可实现PHP接口文档化。1.Swagger通过注解生成OpenAPI规范的交互式文档,需安装swagger-php并集成SwaggerUI;2.Apidoc基于注释生成静态网页文档,需用npm安装后扫描源码生成HTML页面;3.PHPDoc结合自定义脚本提取注解信息,转化为JSON或HTML格式,支持自动化部署。

-

三元运算符适用于简单条件赋值,如$status=$active?'online':'offline';嵌套过深或含副作用则降低可读性,应改用if-else以提升维护性。

-

发现PHP项目异常行为时,应立即检查是否存在后门。首先识别常见后门形式,如eval($_POST[cmd])、assert()、preg_replace('/e')等动态执行代码的函数;其次搜索exec、shell_exec等危险函数调用,确认其参数是否受用户输入控制;接着审计文件系统,查找按修改时间异常、命名可疑的PHP文件,尤其是伪装成图片或备份的隐藏文件;然后审查代码中动态包含(如include$_GET['page'])和回调机制(如call_user_func)等注入点;最后结合rkhunter

-

使用usort配合自定义比较函数可实现PHP数组灵活排序:1、通过匿名函数实现一次性排序逻辑;2、将复杂规则封装为独立函数以复用;3、在比较函数中按多字段优先级依次判断并返回-1、0、1;4、若需保留原键值关联,应使用uasort而非usort。

-

首先安装firebase/php-jwt库,再通过PHP生成包含用户信息和过期时间的JWT令牌,使用密钥签名后返回给客户端;后续请求需在Authorization头中携带该令牌,服务器通过相同密钥验证其有效性,并结合刷新机制保障会话安全。

-

根据项目类型、团队能力和生态系统选择PHP框架:小型项目选轻量级如CodeIgniter,中大型应用优选Laravel或Symfony,高性能需求考虑Yii或Swoole;团队新手宜用文档完善的框架,经验丰富者可选高可定制方案;优先选择社区活跃、扩展丰富、维护持续的主流框架以保障开发效率与长期支持。

-

RSC是ReactServerComponents,非PHP框架,PHP项目无法直接兼容,需通过反向代理分离、混合网关、HeadlessCMS或WebAssembly等方式重构为RSC架构。

-

绕过PHP代码注入检测的核心在于利用PHP语言特性、编码混淆及WAF处理漏洞。攻击者通过变量函数(如$func='eval')、字符串拼接、chr()、base64_decode等函数隐藏恶意代码,或使用注释、编码分割关键字以逃避黑名单和正则检测。针对WAF,常采用分块传输、HTTP参数污染、双重编码等方式干扰其解析与匹配机制,从而实现绕过。

-

PHP不直接添加JSON字段,而是依赖MySQL5.7+等数据库的JSON类型支持;建表须用JSON类型而非TEXT,写入前用json_encode()并校验,查询优先使用MySQLJSON函数如->或JSON_EXTRACT()。

-

PHP5.4+支持phpinfo()参数控制,老版本不识别会报错;需用version_compare()判断版本,仅新版本传INFO_GENERAL等常量,并用ob_start()捕获输出后正则过滤敏感字段。

首先确认数据库连接参数配置正确,然后选择MySQLi或PDO扩展建立连接;使用预处理语句执行查询与数据操作,确保设置字符集并处理异常,防止SQL注入。158 收藏

首先确认数据库连接参数配置正确,然后选择MySQLi或PDO扩展建立连接;使用预处理语句执行查询与数据操作,确保设置字符集并处理异常,防止SQL注入。158 收藏 PHP中向数组追加元素有三种方法:一、for循环用array_push()或索引赋值;二、foreach循环处理关联数组并转换值;三、while循环手动维护索引递增存入数据。158 收藏

PHP中向数组追加元素有三种方法:一、for循环用array_push()或索引赋值;二、foreach循环处理关联数组并转换值;三、while循环手动维护索引递增存入数据。158 收藏 PHP8.4中自定义异常必须继承Exception或其子类,不可实现Throwable;推荐使用LogicException或RuntimeException语义化继承,并利用构造函数参数提升简化定义。158 收藏

PHP8.4中自定义异常必须继承Exception或其子类,不可实现Throwable;推荐使用LogicException或RuntimeException语义化继承,并利用构造函数参数提升简化定义。158 收藏 Laravel通过Artisan命令创建项目并配置routes/web.php实现路由,ThinkPHP用Composer安装后生成控制器访问模块,两者均通过配置文件设置数据库连接。157 收藏

Laravel通过Artisan命令创建项目并配置routes/web.php实现路由,ThinkPHP用Composer安装后生成控制器访问模块,两者均通过配置文件设置数据库连接。157 收藏 答案:PHP通过setcookie()函数设置Cookie,$_COOKIE数组读取,删除则需设过期时间。核心是利用setcookie()发送Cookie头信息,浏览器存储后每次请求携带,服务端通过$_COOKIE获取;作用域由path和domain控制,生命周期由expire决定;安全上应启用secure、httponly和SameSite属性防XSS与CSRF;敏感数据宜存Session,Session依赖Cookie传ID,服务端存储状态更安全。157 收藏

答案:PHP通过setcookie()函数设置Cookie,$_COOKIE数组读取,删除则需设过期时间。核心是利用setcookie()发送Cookie头信息,浏览器存储后每次请求携带,服务端通过$_COOKIE获取;作用域由path和domain控制,生命周期由expire决定;安全上应启用secure、httponly和SameSite属性防XSS与CSRF;敏感数据宜存Session,Session依赖Cookie传ID,服务端存储状态更安全。157 收藏 使用Swagger、Apidoc和PHPDoc可实现PHP接口文档化。1.Swagger通过注解生成OpenAPI规范的交互式文档,需安装swagger-php并集成SwaggerUI;2.Apidoc基于注释生成静态网页文档,需用npm安装后扫描源码生成HTML页面;3.PHPDoc结合自定义脚本提取注解信息,转化为JSON或HTML格式,支持自动化部署。157 收藏

使用Swagger、Apidoc和PHPDoc可实现PHP接口文档化。1.Swagger通过注解生成OpenAPI规范的交互式文档,需安装swagger-php并集成SwaggerUI;2.Apidoc基于注释生成静态网页文档,需用npm安装后扫描源码生成HTML页面;3.PHPDoc结合自定义脚本提取注解信息,转化为JSON或HTML格式,支持自动化部署。157 收藏 三元运算符适用于简单条件赋值,如$status=$active?'online':'offline';嵌套过深或含副作用则降低可读性,应改用if-else以提升维护性。157 收藏

三元运算符适用于简单条件赋值,如$status=$active?'online':'offline';嵌套过深或含副作用则降低可读性,应改用if-else以提升维护性。157 收藏 发现PHP项目异常行为时,应立即检查是否存在后门。首先识别常见后门形式,如eval($_POST[cmd])、assert()、preg_replace('/e')等动态执行代码的函数;其次搜索exec、shell_exec等危险函数调用,确认其参数是否受用户输入控制;接着审计文件系统,查找按修改时间异常、命名可疑的PHP文件,尤其是伪装成图片或备份的隐藏文件;然后审查代码中动态包含(如include$_GET['page'])和回调机制(如call_user_func)等注入点;最后结合rkhunter157 收藏

发现PHP项目异常行为时,应立即检查是否存在后门。首先识别常见后门形式,如eval($_POST[cmd])、assert()、preg_replace('/e')等动态执行代码的函数;其次搜索exec、shell_exec等危险函数调用,确认其参数是否受用户输入控制;接着审计文件系统,查找按修改时间异常、命名可疑的PHP文件,尤其是伪装成图片或备份的隐藏文件;然后审查代码中动态包含(如include$_GET['page'])和回调机制(如call_user_func)等注入点;最后结合rkhunter157 收藏 使用usort配合自定义比较函数可实现PHP数组灵活排序:1、通过匿名函数实现一次性排序逻辑;2、将复杂规则封装为独立函数以复用;3、在比较函数中按多字段优先级依次判断并返回-1、0、1;4、若需保留原键值关联,应使用uasort而非usort。157 收藏

使用usort配合自定义比较函数可实现PHP数组灵活排序:1、通过匿名函数实现一次性排序逻辑;2、将复杂规则封装为独立函数以复用;3、在比较函数中按多字段优先级依次判断并返回-1、0、1;4、若需保留原键值关联,应使用uasort而非usort。157 收藏 首先安装firebase/php-jwt库,再通过PHP生成包含用户信息和过期时间的JWT令牌,使用密钥签名后返回给客户端;后续请求需在Authorization头中携带该令牌,服务器通过相同密钥验证其有效性,并结合刷新机制保障会话安全。157 收藏

首先安装firebase/php-jwt库,再通过PHP生成包含用户信息和过期时间的JWT令牌,使用密钥签名后返回给客户端;后续请求需在Authorization头中携带该令牌,服务器通过相同密钥验证其有效性,并结合刷新机制保障会话安全。157 收藏 根据项目类型、团队能力和生态系统选择PHP框架:小型项目选轻量级如CodeIgniter,中大型应用优选Laravel或Symfony,高性能需求考虑Yii或Swoole;团队新手宜用文档完善的框架,经验丰富者可选高可定制方案;优先选择社区活跃、扩展丰富、维护持续的主流框架以保障开发效率与长期支持。157 收藏

根据项目类型、团队能力和生态系统选择PHP框架:小型项目选轻量级如CodeIgniter,中大型应用优选Laravel或Symfony,高性能需求考虑Yii或Swoole;团队新手宜用文档完善的框架,经验丰富者可选高可定制方案;优先选择社区活跃、扩展丰富、维护持续的主流框架以保障开发效率与长期支持。157 收藏 RSC是ReactServerComponents,非PHP框架,PHP项目无法直接兼容,需通过反向代理分离、混合网关、HeadlessCMS或WebAssembly等方式重构为RSC架构。157 收藏

RSC是ReactServerComponents,非PHP框架,PHP项目无法直接兼容,需通过反向代理分离、混合网关、HeadlessCMS或WebAssembly等方式重构为RSC架构。157 收藏 绕过PHP代码注入检测的核心在于利用PHP语言特性、编码混淆及WAF处理漏洞。攻击者通过变量函数(如$func='eval')、字符串拼接、chr()、base64_decode等函数隐藏恶意代码,或使用注释、编码分割关键字以逃避黑名单和正则检测。针对WAF,常采用分块传输、HTTP参数污染、双重编码等方式干扰其解析与匹配机制,从而实现绕过。157 收藏

绕过PHP代码注入检测的核心在于利用PHP语言特性、编码混淆及WAF处理漏洞。攻击者通过变量函数(如$func='eval')、字符串拼接、chr()、base64_decode等函数隐藏恶意代码,或使用注释、编码分割关键字以逃避黑名单和正则检测。针对WAF,常采用分块传输、HTTP参数污染、双重编码等方式干扰其解析与匹配机制,从而实现绕过。157 收藏 PHP不直接添加JSON字段,而是依赖MySQL5.7+等数据库的JSON类型支持;建表须用JSON类型而非TEXT,写入前用json_encode()并校验,查询优先使用MySQLJSON函数如->或JSON_EXTRACT()。157 收藏

PHP不直接添加JSON字段,而是依赖MySQL5.7+等数据库的JSON类型支持;建表须用JSON类型而非TEXT,写入前用json_encode()并校验,查询优先使用MySQLJSON函数如->或JSON_EXTRACT()。157 收藏 PHP5.4+支持phpinfo()参数控制,老版本不识别会报错;需用version_compare()判断版本,仅新版本传INFO_GENERAL等常量,并用ob_start()捕获输出后正则过滤敏感字段。157 收藏

PHP5.4+支持phpinfo()参数控制,老版本不识别会报错;需用version_compare()判断版本,仅新版本传INFO_GENERAL等常量,并用ob_start()捕获输出后正则过滤敏感字段。157 收藏